Уровни защищенности персональных данных вместо классов. Постановление об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных — Российская газета Г 1119 об утверждении требований

Дождались, документ Постановление Правительства РФ от 01.11.2012 г. №1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных" вышел. Я намеренно не писал ничего про первую версию документа (точнее 2х документов), хотел посмотреть какие изменения внесут в итоговый вариант.

Документ в очередной раз "колбасит" системы и процедуры защиты ПДн. Он устанавливает требования к защите ПДн при их обработке в ИСПДн и уровни защищенности таких данных.

Посмотрим на документ внимательнее, и постараемся понять, что операторы ПДн должны изменить/доработать в своей СЗПДн.

Вот основные моменты:

- Документ признает утратившим силу постановление №781 . Соответственно его требования можем уже не выполнять. А значит и статус приказа 55/86/20, приказа ФСТЭК России №58 и документов по криптографии в ИСПДн от ФСБ России сейчас находятся "в подвешенном" состоянии...

- Основной акцент документа сделан на требования по нейтрализация АКТУАЛЬНЫХ угроз ПДн

. В документе дано достаточно противоречивое определение ("Под актуальными угрозами безопасности ПДн понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к ПДн при их обработке в ИСПДн, результатом которого могут стать... "), претензии к которому идут из-за наличия ссылки на случайный доступ.

Вообще, складывается ситуация, при которой "игры" с моделью угроз будут давать свои плоды в виде снижения перечня требований к ИСПДн. Получается если смотреть с точки зрения здравого смысла, то АУ1 и АУ2 (актуальные угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном ПО соответственно) будут присутствовать почти во всех ИСПДн (конечно если вы не проведете оценку на НДВ ВСЕ прикладное и системное ПО). При этом оператор проводит оценку с учетом возможного вреда для субъекта, а значит может сделать не верный, но подходящий под нормы ПП1119 вывод о том, что АУ типа 3, т.к. вред/ущерб минимальный. - Безопасность ПДн обеспечивает Оператор или уполномоченное лицо (полномочия на обработку ПДн по поручению). Решение по передаче функций защиты ПДн на аутсорсинг вполне может быть обосновано для многих Операторов, однако, они действуют в правовом поле связанном с поручением оператора на обработку, со всеми вытекающими отсюда требованиями...

- Выбор СЗИ для СЗПДн в соответствии с нормативными правовыми актами ФСБ России и ФСТЭК России . Это ожидаемо, однако, обратите внимание, что в этой версии документа про эти спецслужбы написано всего 1 раз и про ФСБ России написано первой, в то время как в ПП781 они упоминаются чаще, но с акцентом на ФСТЭК России. Перетягивание одеяла? Кстати, ожидаем новые документы...

- Выделяется несколько типов ИСПДн по типу ПДн и по типу субъектов ПДн. В целом понятно и удобно работать с ними. 1я классификаця предполагает выделение:

- ИСПДн, в которой обрабатывающей специальные категории ПДн (информация, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни субъектов ПДн). Обратите внимание, хотя этот перечень и совпадает со 152-ФЗ, но в соответствующей статье закона (ст.10 152-ФЗ) присутствует упоминание об информации о судимости и требований к ней, а в ПП 1119 ничего об этом не сказано.

- ИСПДн, в которой обрабатываются биометрические ПДн . Обратите внимание теперь на два момента:

- ..."если в ней обрабатываются сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта ПДн". Еще один аргумент в пользу того, что фотографии в СКУД не биометрия.

- "...и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.". Вопрос не самый критичный, но все же. Теперь однозначно видна позиция регуляторов, что спецкатегории ПДн критичнее биометрических ПДн.

- ИСПДн, в которой обрабатываются общедоступные ИСПДн. Причем основание для общедоступности - получение из общедоступных источников, созданных в соответствии со 152-ФЗ.

- ИСПДн, в которой обрабатываются иные категории ПДн

Второй тип классификации предполагает выделение:

- ИСПДн, в которых обрабатываются ПДн только указанных сотрудников. Закономерный вопрос, "указанных где"? В приказах о приеме на работу? В справочнике сотрудников? Базе данных 1С? Еще одним тонким вопросом может стать договора подряда / ГПХ. Быстро пробежавшись по ТК РФ, я однозначно для себя этот вопрос не решил.

- ИСПДн, в которой обрабатываются ПДн субъектов, не являющихся сотрудниками оператора.

.

АУ 1 типа | АУ 2 типа | АУ 3 типа |

|

Биометрические ПДн | |||

Общедоступные ПДн более чем 100 000 субъектов ПДн, не являющихся сотрудниками оператора | |||

Общедоступные ПДн сотрудников оператора или общедоступные ПДн менее чем 100 000 субъектов ПДн, не являющихся сотрудниками оператора |

.

Требования | ||||

Регулярный контроль за выполнением требований Контроль за выполнением настоящих требований организуется и проводится оператором (уполномоченным лицом) самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые оператором (уполномоченным лицом). | ||||

Физ.безопасность и контроль доступа Организация режима обеспечения безопасности помещений, в которых размещена ИСПДн, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения | ||||

Безопасность носителей Обеспечение сохранности носителей персональных данных | ||||

Перечень допущенных лиц Утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей | ||||

Сертифицированные СЗИ Использование СЗИ, прошедших процедуру оценки соответствия требованиям законодательства РФ в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз | ||||

Назначение ответственного за безопасность ПДн Назначение должностного лица (работника), ответственного за обеспечение безопасности ПДн в ИСПДн | ||||

Контроль доступа к эл.журналу доступа. Обеспечение доступа к содержанию электронного журнала сообщений исключительно для должностных лиц (работников) оператора или уполномоченного лица, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения служебных (трудовых) обязанностей | ||||

Создание структурного подразделения Создание структурного подразделения, ответственного за обеспечение безопасности ПДн в ИСПДн, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности |

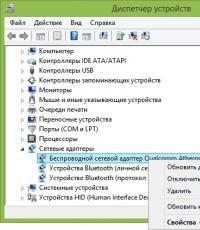

- Разработать/Внедрить если еще не сделали:

- Определить перечень носителей ПДн и требования по их хранению, использованию, транспортировке и уничтожению.

- Обеспечить физическую безопасность носителей ПДн и контроль доступа в помещения обработки ПДн. Хорошей практикой является наличие утвержденного списка лиц, допущенных в серверное помещение. Иногда регуляторы еще и спрашивают про перечень лиц, допущенных во все помещения, где производится обработка ПДн, но, на мой взгляд, это излишне.

- Назначить должностное лицо (работника), ответственного за обеспечение безопасности ПДн в ИСПДн. Обратите внимание, что, как я писал ранее , надо различать ответственного за обработку и за обеспечение безопасности ПДн.

- Внести правки в положение о структурном подразделении, ответственного за обеспечение безопасностиПДн.

- Разработать и утвердить перечень лиц, допущенных к обработке ПДн.

- Для СЗПДн использовать СЗИ, прошедшие процедуру оценки соответствия.

- Определить процедуру регулярных проверок выполнения требований к СЗПДн (процедура внутреннего контроля).

- Пересмотреть/Доработать с учетом новых данных (сделать, если еще не сделали):

- Пересмотреть протокол возмож ного ущерба субъектам ПДн.

- Пересмотреть и обновить Акты классификации ИСПДн с учетом уровней защищенности.

- Быть готовым к пересмотру и доработке

- Быть готовым к пересмотру модели угроз ИСПДн.

- Быть готовым к пересмотру всей СЗПДн и закупке новых СЗИ.

- Начать думать об электронном журнале (что это и какие технологии используются) и обеспечить его безопасность:)))

В соответствии со статьей 19 Федерального закона "О персональных данных" Правительство Российской Федерации постановляет:

1. Утвердить прилагаемые требования к защите персональных данных при их обработке в информационных системах персональных данных.

2. Признать утратившим силу постановление Правительства Российской Федерации от 17 ноября 2007 г. N 781 "Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных" (Собрание законодательства Российской Федерации, 2007, N 48, ст. 6001).

Председатель Правительства

Российской Федерации

Д.МЕДВЕДЕВ

УТВЕРЖДЕНЫ

постановлением Правительства

Российской Федерации

от 1 ноября 2012 г. N 1119

1. Настоящий документ устанавливает требования к защите персональных данных при их обработке в информационных системах персональных данных (далее - информационные системы) и уровни защищенности таких данных.

2. Безопасность персональных данных при их обработке в информационной системе обеспечивается с помощью системы защиты персональных данных, нейтрализующей актуальные угрозы, определенные в соответствии с частью 5

Система защиты персональных данных включает в себя организационные и (или) технические меры, определенные с учетом актуальных угроз безопасности персональных данных и информационных технологий, используемых в информационных системах.

3. Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает персональные данные (далее - оператор), или лицо, осуществляющее обработку персональных данных по поручению оператора на основании заключаемого с этим лицом договора (далее - уполномоченное лицо). Договор между оператором и уполномоченным лицом должен предусматривать обязанность уполномоченного лица обеспечить безопасность персональных данных при их обработке в информационной системе.

4. Выбор средств защиты информации для системы защиты персональных данных осуществляется оператором в соответствии с нормативными правовыми актами, принятыми Федеральной службой безопасности Российской Федерации и Федеральной службой по техническому и экспортному контролю во исполнение части 4 статьи 19 Федерального закона "О персональных данных".

5. Информационная система является информационной системой, обрабатывающей специальные категории персональных данных, если в ней обрабатываются персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни субъектов персональных данных.

Информационная система является информационной системой, обрабатывающей биометрические персональные данные, если в ней обрабатываются сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта персональных данных, и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.

Информационная система является информационной системой, обрабатывающей общедоступные персональные данные, если в ней обрабатываются персональные данные субъектов персональных данных, полученные только из общедоступных источников персональных данных, созданных в соответствии со статьей 8 Федерального закона "О персональных данных".

Информационная система является информационной системой, обрабатывающей иные категории персональных данных, если в ней не обрабатываются персональные данные, указанные в абзацах первом - третьем настоящего пункта.

Информационная система является информационной системой, обрабатывающей персональные данные сотрудников оператора, если в ней обрабатываются персональные данные только указанных сотрудников. В остальных случаях информационная система персональных данных является информационной системой, обрабатывающей персональные данные субъектов персональных данных, не являющихся сотрудниками оператора.

6. Под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия.

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

7. Определение типа угроз безопасности персональных данных, актуальных для информационной системы, производится оператором с учетом оценки возможного вреда, проведенной во исполнение пункта 5 части 1 статьи 181 Федерального закона "О персональных данных", и в соответствии с нормативными правовыми актами, принятыми во исполнение части 5 статьи 19 Федерального закона "О персональных данных".

8. При обработке персональных данных в информационных системах устанавливаются 4 уровня защищенности персональных данных.

9. Необходимость обеспечения 1-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

А) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает либо специальные категории персональных данных, либо биометрические персональные данные, либо иные категории персональных данных;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

10. Необходимость обеспечения 2-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

А) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает общедоступные персональные данные;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

В) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает биометрические персональные данные;

Г) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

д) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

Е) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

11. Необходимость обеспечения 3-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные сотрудников оператора или общедоступные персональные данные менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

Б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

в) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

Г) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает биометрические персональные данные;

Д) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

12. Необходимость обеспечения 4-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает общедоступные персональные данные;

Б) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

13. Для обеспечения 4-го уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

А) организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения;

б) обеспечение сохранности носителей персональных данных;

в) утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей;

г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

14. Для обеспечения 3-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 13 настоящего документа, необходимо, чтобы было назначено должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе.

15. Для обеспечения 2-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 14 настоящего документа, необходимо, чтобы доступ к содержанию электронного журнала сообщений был возможен исключительно для должностных лиц (работников) оператора или уполномоченного лица, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения служебных (трудовых) обязанностей.

16. Для обеспечения 1-го уровня защищенности персональных данных при их обработке в информационных системах помимо требований, предусмотренных пунктом 15 настоящего документа, необходимо выполнение следующих требований:

А) автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным, содержащимся в информационной системе;

б) создание структурного подразделения, ответственного за обеспечение безопасности персональных данных в информационной системе, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности.

17. Контроль за выполнением настоящих требований организуется и проводится оператором (уполномоченным лицом) самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые оператором (уполномоченным лицом).

Руки, давно тянувшиеся к клавиатуре по поводу нового шедевра нормативного регулирования, уже отбиты до костей. Больше сдерживать себя и терпеть не удается. Придется написать. Тем более, что сегодня Постановление от 01.11.2012 № 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных", которое отменяет Постановление от 17.11.2007 № 781вступает в силу. Семь дней со дня опубликования истекают.

Если честно, реакция коллег из профессионального сообщества на новое постановление, фактически определяющего систему построения технической безопасности обработки персональных данных в информационных системах, меня не просто удивила, а, скорее, озадачила. Части, и немалой, оно понравилось, поскольку не содержит, по их мнению, ничего принципиально нового, и гайки дальше не закручивает, а количество требований по сравнению с ПП-781 даже уменьшается. Другая часть коллег документ ругает, но очень обще, в основном за отсутствие конкретики.

У меня о требованиях сложилось несколько иное мнение, я кратко высказывал его на сегодняшнем вебинаре, проводившемся нашим агентством совместно с компанией «Код Безопасности», и количество вопросов, поступивших по этому поводу, окончательно подтолкнуло меня к написанию этого поста.

Для того, чтобы систематизировать свое видение, я придумал несколько полочек, по которым свою оценку документа и разложу. Извините, букв будет много. Очень. Слова тщательно подбирал, так что категория читающих может быть и 0+.

Полочка первая. Соответствие закону. Выпускв свет ПП-1119 является прямым требованием пунктов 1 и 2 части 3 ст.19 новой редакции 152-ФЗ «О персональных данных». Именно это позволяет мне очень резко оценить состояние дел на этой полочке. Постановление Правительства закону не соответствует. Закон предписывал определить уровни защищенности и требования к ним в зависимости от пяти факторов:

· возможного вреда субъекту персональных данных,

· объема обрабатываемых персональных данных,

· содержания обрабатываемых персональных данных,

· вида деятельности, при осуществлении которого обрабатываются персональные данные,

· актуальности угроз безопасности персональных данных.

Виды деятельности, и, что особенно важно, вред субъекту в принятом документе вообще отсутствуют как квалифицирующие признаки. В п.7 Требований оператору «совсем не гуманно», по другому сказать не могу, предлагается самостоятельно определить тип угроз безопасности персональных данных, актуальных для информационной системы, с учетом оценки возможного вреда, руководствуясь несуществующими пока документами ФСБ и ФСТЭК. Т.е. зав.детсадом или начальник отдела автоматизации трубопрокатного завода (поскольку заниматься подобными проблемами в подобных организациях больше просто некому) будут оценивать вред от разглашения данных персонала, воспитуемых, посетителей и их родственников. При полном отсутствии в стране методических наработок по этой проблеме. Тот, кто хоть немного сталкивался с подобными вопросами, знает, что проблема определения размера вреда при нарушении гражданских прав является одной из самых сложных в юриспруденции и судопроизводстве. Но, видимо, вспомнив классический постулат о возможностях каждой кухарки, авторы решили, что решить проблему можно краудсорсингом. Операторов-то по оценке Роскомнадзора – порядка семи миллионов. Глядишь, чего и наизобретают. Классический пример перекладывания проблемы с одной головы на другую, сами знаете, каких.

С видами деятельности тоже засада. Принимая во внимание, что новая редакция закона не оставляет места для отраслевых стандартов работы с персональными данными, учитывать эти самые виды придется одним только способом – придумывая для них дополнительные к изобретенным ФСБ и ФСТЭК угрозы безопасности, что, собственно, и прописано в частях 5 и 6 той же статьи 19 закона. Точка. Только определить новые угрозы, а не предусмотреть какие-либо послабления, подобные тем, что в свое время согласовал со ФСТЭКом Минздрав в своих методических документах.

Полочка вторая. Методология. Полочка самая …плохо повешенная. Так как в методологии – самые главные, ключевые проблемы документа. Объявляя главными угрозами, неминуемо ведущими к установлению высших уровней защищенности (см. таблицу 1), недекларированные (недокументированные) возможности в системном и прикладном программном обеспечении, Требования не предлагают вообще никаких методов и способов их нейтрализации. Ибо такими способами может быть только проверка этого самого ПО на отсутствие закладок и прочих вредных привычек. А этого от операторов, во всяком случае в ПП-1119 никто не требует.

Таблица 1

|

Тип ИСПДн |

Сотрудники оператора |

Количество субъектов |

Тип актуальных угроз |

||

|

1 |

2 |

3 |

|||

|

ИСПДн-С |

Нет |

> 100 000 |

УЗ-1 |

УЗ-1 |

УЗ-2 |

|

Нет |

< 100 000 |

УЗ-1 |

УЗ-2 |

УЗ-3 |

|

|

Да |

|||||

|

ИСПДн-Б |

УЗ-1 |

УЗ-2 |

УЗ-3 |

||

|

ИСПДн-И |

Нет |

> 100 000 |

УЗ-1 |

УЗ-2 |

УЗ-3 |

|

Нет |

< 100 000 |

УЗ-2 |

УЗ-3 |

УЗ-4 |

|

|

Да |

|||||

|

ИСПДн-О |

Нет |

> 100 000 |

УЗ-2 |

УЗ-2 |

УЗ-4 |

|

Нет |

< 100 000 |

УЗ-2 |

УЗ-3 |

УЗ-4 |

|

|

Да |

Лечиться от логических бомб, бэк-доров и иной нечисти предлагают старыми проверенными методами - клистиром с патефонными иголками и гипсованием непереломанных конечностей. См. таблицу 2.

Таблица 2

|

Требования |

Уровни защищенности |

|||

|

1 |

2 |

3 |

4 |

|

|

Режим обеспечения безопасности помещений, где обрабатываются персональные данных |

||||

|

Сохранность носителей персональных данные |

||||

|

Перечень лиц, допущенных к персональным данным |

||||

|

СЗИ, прошедшие процедуру оценки соответствия |

||||

|

Должностное лицо, ответственное за обеспечение безопасности персональных данных в ИСПДн |

||||

|

Ограничение доступа к содержанию электронного журнала сообщений |

||||

|

Автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным |

||||

|

Структурное подразделение, ответственное за обеспечение безопасности персональных данных |

Каким образом использование сертифицированных межсетевых экранов и назначение ответственного подразделения (или ответственного лица) может помочь предотвратить воздействие операционной системы на обрабатываемые данные знают, видимо, только авторы.

Полочка третья. Терминология. А это – самая загадочная часть документа. Откуда появились «сотрудники оператора» и почему они не работники, правовой статус которых четко описан Трудовым кодексом – вопрос простой и очевидный. А вот что такое «электронный журнал сообщений» (п.15) и чем он отличается от «электронного журнала безопасности» (п.16), если отличается вообще – тайна есть великая. Я догадываюсь, что речь идет о логах. Логах чего? ОС? БД? Приклада? СЗИ? Всего вместе или чего-то в отдельности? Вопросы без ответов.

Постановление вводит отсутствующее в законе понятие информационной системы, обрабатывающей общедоступные персональные данные, и считает таковыми полученные только из общедоступных источников персональных данных, созданных в соответствии со ст.8 152-ФЗ.

А если они получены по-другому, например, если это сведения, подлежащие опубликованию и обязательному раскрытию, как сведения из ЕГРЮЛ и ЕГРИП, являющиеся общедоступными в соответствии с Федеральным законом о государственной регистрации юрлиц и индивидуальных предпринимателей. Или сведения об аффилированных лицах эмитента ценных бумаг. Или персональные данные кандидатов в депутаты, подлежащие опубликованию. Как быть с ними? Опять вопрос, не имеющий ответа.

Наконец, оценка соответствия. Термин, не имеющий пояснений применительно к СЗИ ни в одном акте, кроме закрытого Постановления № 330, продолжает кочевать по нормативной базе. Но даже если это Постановление оператор видел, понять, каким образом осуществляется оценка соответствия в ходе государственного контроля и надзора, ему не дано. И оценить последствия ожидания прихода контролера и его поведения при виде несертифицированных средств тоже. Ну, и не будем забывать, что в новой редакции закона нормативные правовые акты, касающиеся обработки персональных данных, подлежат официальному опубликованию.

Полочка четвертая. Применимость. Постановление может заработать в полном объеме только после принятия соответствующих актов ФСБ и ФСТЭК, предусмотренных ч.4 ст.19 152-ФЗ, а также федеральными органами исполнительной власти, осуществляющими функции по выработке государственной политики и нормативно-правовому регулированию в установленной сфере деятельности, органов государственной власти субъектов Российской Федерации, Банка России, органов государственных внебюджетных фондов, иных государственных органов в части определения актуальных угроз безопасности персональных данных (ч.5 ст.19 152-ФЗ, п.2 Требований), которые отсутствуют и неизвестно когда будут приняты. Оператору в этих условиях выполнить установленные требования практически невозможно. Возвращаюсь к заведующей детсадом и начальнику отдела автоматизации трубопрокатного завода. Кто объяснит первой, что такое «недекларированные возможности системного программного обеспечения» и по каким признакам она будет оценивать актуальность этой угрозы? Что может заставить второго эти угрозы признать для своего завода актуальными и взвалить на себя дополнительные проблемы? Как они будут оценивать вред, о котором писалось при разборе первой полочки? Подождем документов ФСБ и ФСТЭК. Что-то мне подсказывает, что просто так отказаться от нейтрализации недекларированных возможностей не удастся. Банки и телеком в конце концов с этим разберутся. А что делать остальным, не имеющим профильных специалистов и лицензий ФСБ/ФСТЭК – школам и вузам, больницам и поликлиникам, ЗАГСам и центрам занятости населения, и пр., и пр.? Ничего, кроме оторопи, подобный документ у них вызвать не может.

Резюме писать не буду. И так все ясно.

ПРАВИТЕЛЬСТВО РОССИЙСКОЙ ФЕДЕРАЦИИ

ОБ УТВЕРЖДЕНИИ ТРЕБОВАНИЙ

В соответствии со статьей 19 Федерального закона "О персональных данных" Правительство Российской Федерации постановляет:

1. Утвердить прилагаемые требования к защите персональных данных при их обработке в информационных системах персональных данных.

2. Признать утратившим силу постановление Правительства Российской Федерации от 17 ноября 2007 г. N 781 "Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных" (Собрание законодательства Российской Федерации, 2007, N 48, ст. 6001).

Председатель Правительства

Российской Федерации

Д.МЕДВЕДЕВ

Утверждены

постановлением Правительства

Российской Федерации

от 1 ноября 2012 г. N 1119

ТРЕБОВАНИЯ

К ЗАЩИТЕ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ

В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ

1. Настоящий документ устанавливает требования к защите персональных данных при их обработке в информационных системах персональных данных (далее - информационные системы) и уровни защищенности таких данных.

2. Безопасность персональных данных при их обработке в информационной системе обеспечивается с помощью системы защиты персональных данных, нейтрализующей актуальные угрозы, определенные в соответствии с частью 5 статьи 19 Федерального закона "О персональных данных".

Система защиты персональных данных включает в себя организационные и (или) технические меры, определенные с учетом актуальных угроз безопасности персональных данных и информационных технологий, используемых в информационных системах.

3. Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает персональные данные (далее - оператор), или лицо, осуществляющее обработку персональных данных по поручению оператора на основании заключаемого с этим лицом договора (далее - уполномоченное лицо). Договор между оператором и уполномоченным лицом должен предусматривать обязанность уполномоченного лица обеспечить безопасность персональных данных при их обработке в информационной системе.

4. Выбор средств защиты информации для системы защиты персональных данных осуществляется оператором в соответствии с нормативными правовыми актами, принятыми Федеральной службой безопасности Российской Федерации и Федеральной службой по техническому и экспортному контролю во исполнение части 4 статьи 19 Федерального закона "О персональных данных".

5. Информационная система является информационной системой, обрабатывающей специальные категории персональных данных, если в ней обрабатываются персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни субъектов персональных данных.

Информационная система является информационной системой, обрабатывающей биометрические персональные данные, если в ней обрабатываются сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта персональных данных, и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.

Информационная система является информационной системой, обрабатывающей общедоступные персональные данные, если в ней обрабатываются персональные данные субъектов персональных данных, полученные только из общедоступных источников персональных данных, созданных в соответствии со статьей 8 Федерального закона "О персональных данных".

Информационная система является информационной системой, обрабатывающей иные категории персональных данных, если в ней не обрабатываются персональные данные, указанные в абзацах первом - третьем настоящего пункта.

Информационная система является информационной системой, обрабатывающей персональные данные сотрудников оператора, если в ней обрабатываются персональные данные только указанных сотрудников. В остальных случаях информационная система персональных данных является информационной системой, обрабатывающей персональные данные субъектов персональных данных, не являющихся сотрудниками оператора.

6. Под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия.

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

7. Определение типа угроз безопасности персональных данных, актуальных для информационной системы, производится оператором с учетом оценки возможного вреда, проведенной во исполнение пункта 5 части 1 статьи 18.1 Федерального закона "О персональных данных", и в соответствии с нормативными правовыми актами, принятыми во исполнение части 5 статьи 19 Федерального закона "О персональных данных".

8. При обработке персональных данных в информационных системах устанавливаются 4 уровня защищенности персональных данных.

9. Необходимость обеспечения 1-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает либо специальные категории персональных данных, либо биометрические персональные данные, либо иные категории персональных данных;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

10. Необходимость обеспечения 2-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает общедоступные персональные данные;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

в) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает биометрические персональные данные;

г) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

д) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

е) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

11. Необходимость обеспечения 3-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные сотрудников оператора или общедоступные персональные данные менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

в) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

г) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает биометрические персональные данные;

д) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

12. Необходимость обеспечения 4-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает общедоступные персональные данные;

б) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

13. Для обеспечения 4-го уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

а) организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения;

б) обеспечение сохранности носителей персональных данных;

в) утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей;

г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

14. Для обеспечения 3-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 13 настоящего документа, необходимо, чтобы было назначено должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе.

15. Для обеспечения 2-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 14 настоящего документа, необходимо, чтобы доступ к содержанию электронного журнала сообщений был возможен исключительно для должностных лиц (работников) оператора или уполномоченного лица, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения служебных (трудовых) обязанностей.

16. Для обеспечения 1-го уровня защищенности персональных данных при их обработке в информационных системах помимо требований, предусмотренных пунктом 15 настоящего документа, необходимо выполнение следующих требований:

а) автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным, содержащимся в информационной системе;

б) создание структурного подразделения, ответственного за обеспечение безопасности персональных данных в информационной системе, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности.

17. Контроль за выполнением настоящих требований организуется и проводится оператором (уполномоченным лицом) самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые оператором (уполномоченным лицом).

Руки, давно тянувшиеся к клавиатуре по поводу нового шедевра нормативного регулирования, уже отбиты до костей.

Больше сдерживать себя и терпеть не удается. Придется написать. Тем более, что сегодня Постановление от 01.11.2012 № 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных", которое отменяет Постановление от 17.11.2007 № 781, вступает в силу. Семь дней со дня опубликования истекают.

Если честно, реакция коллег из профессионального сообщества на новое постановление, фактически определяющего систему построения технической безопасности обработки персональных данных в информационных системах, меня не просто удивила, а, скорее, озадачила. Части, и немалой, оно понравилось, поскольку не содержит, по их мнению, ничего принципиально нового, и гайки дальше не закручивает, а количество требований по сравнению с ПП-781 даже уменьшается. Другая часть коллег документ ругает, но очень в общем, в основном за отсутствие конкретики.

У меня о требованиях сложилось несколько иное мнение, я кратко высказывал его на сегодняшнем вебинаре, проводившемся нашим агентством совместно с компанией «Код Безопасности», и количество поступивших по этому поводу, окончательно подтолкнуло меня к написанию этого поста.

Для того, чтобы систематизировать свое видение, я придумал несколько полочек, по которым свою оценку документа и разложу. Извините, букв будет много. Очень. Слова тщательно подбирал, так что категория читающих может быть и 0+.

Полочка первая. Соответствие закону. Выпуск в свет ПП-1119 является прямым требованием пунктов 1 и 2 части 3 ст.19 новой редакции 152-ФЗ «О персональных данных». Именно это позволяет мне очень резко оценить состояние дел на этой полочке. Постановление Правительства закону не соответствует.

Закон предписывал определить уровни защищенности и требования к ним в зависимости от пяти факторов:

- возможного вреда субъекту персональных данных,

- объема обрабатываемых персональных данных,

- содержания обрабатываемых персональных данных,

- вида деятельности, при осуществлении которого обрабатываются персональные данные,

- актуальности угроз безопасности персональных данных.

Виды деятельности, и, что особенно важно, вред субъекту в принятом документе вообще отсутствуют как квалифицирующие признаки. В п.7 Требований оператору «совсем не гуманно», по другому сказать не могу, предлагается самостоятельно определить тип угроз безопасности персональных данных, актуальных для информационной системы, с учетом оценки возможного вреда, руководствуясь несуществующими пока документами ФСБ и ФСТЭК.

Т.е. зав.детсадом или начальник отдела автоматизации трубопрокатного завода (поскольку заниматься подобными проблемами в подобных организациях больше просто некому) будут оценивать вред от разглашения данных персонала, воспитуемых, посетителей и их родственников. При полном отсутствии в стране методических наработок по этой проблеме. Тот, кто хоть немного сталкивался с подобными вопросами, знает, что проблема определения размера вреда при нарушении гражданских прав является одной из самых сложных в юриспруденции и судопроизводстве. Но, видимо, вспомнив классический постулат о возможностях каждой кухарки, авторы решили, что решить проблему можно краудсорсингом. Операторов-то по оценке – порядка семи миллионов. Глядишь, чего и наизобретают. Классический пример перекладывания проблемы с одной головы на другую, сами знаете, каких.

С видами деятельности тоже засада. Принимая во внимание, что новая редакция закона не оставляет места для отраслевых стандартов работы с персональными данными, учитывать эти самые виды придется одним только способом – придумывая для них дополнительные к ФСБ и ФСТЭК угрозы безопасности, что, собственно, и прописано в частях 5 и 6 той же статьи 19 закона. Точка. Только определить новые угрозы, а не предусмотреть какие-либо послабления, подобные тем, что в свое время согласовал со ФСТЭКом Минздрав в своих методических документах.

Полочка вторая. Методология. Полочка самая...плохо повешенная. Так как в методологии – самые главные, проблемы документа. Объявляя главными угрозами, неминуемо ведущими к высших уровней защищенности (см. таблицу 1), недекларированные (недокументированные) возможности в системном и прикладном Требования не предлагают вообще никаких методов и способов их нейтрализации. Ибо такими способами может быть только проверка этого самого ПО на отсутствие закладок и прочих вредных привычек. А этого от операторов, во всяком случае в ПП-1119 никто не требует.

Лечиться от логических бомб, бэк-доров и иной нечисти предлагают старыми проверенными методами - клистиром с патефонными иголками и гипсованием непереломанных конечностей. См. таблицу.

Каким образом использование межсетевых экранов и назначение подразделения (или ответственного лица) может помочь предотвратить воздействие операционной системы на обрабатываемые данные знают, видимо, только авторы.

Полочка третья. Терминология. А это – самая загадочная часть документа. Откуда появились «сотрудники оператора» и почему они не работники, правовой статус которых четко описан Трудовым кодексом – вопрос простой и очевидный. А вот что такое «электронный журнал сообщений» (п.15) и чем он отличается от «электронного журнала безопасности» (п.16), если отличается вообще – тайна есть великая. Я догадываюсь, что речь идет о логах. Логах чего? ОС? БД? Приклада? СЗИ? Всего вместе или чего-то в отдельности? Вопросы без ответов.

Постановление вводит отсутствующее в законе понятие информационной системы, обрабатывающей общедоступные персональные данные, и считает таковыми полученные только из общедоступных источников персональных данных, созданных в соответствии со ст.8 152-ФЗ.

А если они получены по-другому, например, если это сведения, подлежащие опубликованию и обязательному раскрытию, как сведения из и являющиеся общедоступными в соответствии с Федеральным законом о юрлиц и индивидуальных предпринимателей Или сведения об аффилированных лицах эмитента Или персональные данные кандидатов в депутаты, подлежащие опубликованию. Как быть с ними? Опять вопрос, не имеющий ответа.

Наконец, оценка соответствия. Термин, не имеющий пояснений применительно к СЗИ ни в одном акте, кроме закрытого Постановления № 330, продолжает кочевать по нормативной базе. Но даже если это Постановление оператор видел, понять, каким образом осуществляется оценка соответствия в ходе государственного контроля и надзора, ему не дано. И оценить последствия ожидания прихода контролера и его поведения при виде несертифицированных средств тоже. Ну, и не будем забывать, что в новой редакции закона нормативные правовые акты, касающиеся обработки персональных данных, подлежат официальному опубликованию.

Полочка четвертая. Применимость. Постановление может заработать в полном объеме только после принятия соответствующих актов ФСБ и ФСТЭК, предусмотренных ч.4 ст.19 152-ФЗ, а также федеральными органами осуществляющими функции по выработке государственной и нормативно-правовому регулированию в установленной сфере деятельности, органов государственной власти субъектов Российской Федерации, органов государственных внебюджетных фондов, иных государственных органов в части определения актуальных угроз безопасности персональных данных (ч.5 ст.19 152-ФЗ, п.2 Требований), которые отсутствуют и неизвестно когда будут приняты.

Оператору в этих условиях выполнить установленные требования практически невозможно. Возвращаюсь к заведующей детсадом и начальнику отдела автоматизации трубопрокатного завода. Кто объяснит первой, что такое «недекларированные возможности системного программного обеспечения» и по каким признакам она будет оценивать актуальность этой угрозы? Что может заставить второго эти угрозы признать для своего завода актуальными и взвалить на себя дополнительные проблемы? Как они будут оценивать вред, о котором писалось при разборе первой полочки? Подождем документов ФСБ и ФСТЭК. Что-то мне подсказывает, что просто так отказаться от нейтрализации недекларированных возможностей не удастся. Банки и телеком в конце концов с этим разберутся. А что делать остальным, не имеющим специалистов и лицензий ФСБ/ФСТЭК – и вузам, больницам и поликлиникам, ЗАГСам и центрам занятости населения, и пр., и пр.? Ничего, кроме оторопи, подобный документ у них вызвать не может.

Резюме писать не буду. И так все ясно.