Брандмауэр отключен или неправильно настроен что делать. Настройки брандмауэра Windows. Доступ к сети в настройках брандмауэра. Версия от Windows

Брандмауэр, или так называемый межсетевой экран, предназначен для проверки и фильтрации информации из сети и знать, как настроить брандмауэр Windows 7 просто необходимо.

Если происходят какие-либо несанкционированные действия в системе безопасности персонального компьютера, делая ее уязвимой для атак хакеров и разнообразных вирусных программ — брандмауэр пресекает их.

Если вы помните, как настроить брандмауэр Windows XP, вы легко справитесь и с семеркой. Перво-наперво необходимо запустить панель управления посредством кнопки «Пуск», находящейся, как правило в нижнем левом углу экрана монитора.

В открывшемся окне для того, чтобы настроить брандмауэр нам нужно выбрать подпункт «система и безопасность», а если у вас другая версия windows 7 — сразу перейти по вкладке «Брандмауэр windows».

При условии, что вы успели уже установить антивирус, просто отключите брандмауэр windows 7, а если еще не устанавливали — смело включайте его, он защитит вашу систему от всяких неприятностей, типа вирусов и хакеров, так как понизит . Для того, чтобы брандмауэр работал на рекомендуемых корпорацией Microsoft настройках, нужно оперировать пунктом меню «Включение/отключение брандмауэра Windows».

На следующей вкладке, собственно, и осуществляется включение либо отключение защиты.

На следующей вкладке, собственно, и осуществляется включение либо отключение защиты.

Для включения просто отметьте выделенные на скриншоте пункты и нажмите ОК.

Для включения просто отметьте выделенные на скриншоте пункты и нажмите ОК.

Бывает и так, что брандмауэр блокирует работу некоторых программ или приложений, для этого необходимо попросить его «сделать для вас исключение». Возвращаемся на один шаг назад и идем по вкладке, отмеченной на скриншоте красной рамкой:

Здесь ставим галочки напротив каждой программы, которую желаем добавить в исключения.

Здесь ставим галочки напротив каждой программы, которую желаем добавить в исключения.

Если вы желаете работать в системе Windows 7 в условиях повышенной безопасности — вам необходимо дополнительно настроить брандмауэр, так как этого требует Microsoft. Возвращаемся на шаг назад и кликаем на вкладку «Дополнительные параметры».

Если вы желаете работать в системе Windows 7 в условиях повышенной безопасности — вам необходимо дополнительно настроить брандмауэр, так как этого требует Microsoft. Возвращаемся на шаг назад и кликаем на вкладку «Дополнительные параметры».

В открывшемся окне и происходит настройка дополнительных параметров, таких, как правила подключения (можно создать свое) и профиль домена.

В открывшемся окне и происходит настройка дополнительных параметров, таких, как правила подключения (можно создать свое) и профиль домена.

Вот мы и настроили брандмауэр операционной системы Windows 7, а если же у вас остались какие-либо вопросы — буду рад на них ответить. Просто используйте для этого комментарии к статье.

Вот мы и настроили брандмауэр операционной системы Windows 7, а если же у вас остались какие-либо вопросы — буду рад на них ответить. Просто используйте для этого комментарии к статье.

9 коммент. к “Как настроить брандмауэр Windows 7”

- Victor

Не удается удалить домашнюю группу — брандмауэр настроен неправильно. В автоматическом режиме не исправляется, а в ручном не удается.

- Альберт

у меня домашний ноутбук hp elitebook 8570p я установил Гугл через Мозиллу Фаерфокс52 в разделе Allow programs to communicate through windows firewall мне нужно правильно пометить галочками 44 программы но не знаю как это сделать может они и вовсе лишние вот они печатаю 1.Wireless portable devices 2.Windows remote management 3.Windows peer to peer collaboration foundation4.Windows media player network sharing service(internet)5.Windows media player network sharing service6.Windows media player(галочка стоит мне он нужен)7.Windows management instrumentation(wmi)8.Windows firewall remote management9.Windows communication foundation10.Windows collaboration computer name registration service11.tcpsvcs system12.tcpsvcs system13.SNMP trap14.Secure socket tunneling protocol15.Routing and remote access16.Remote volume management17.Remote service management18.Remote scheduled tasks management19.Remote event log management20.Remote desktop-remoteFX21.Remote desktop22.Remote assistance23.Performance logs and alerts24.Networking-timestamp request(ICMPv4-in)25.Networking-router solicitation(ICMPv4-in)26.Networking-redirect(ICMPv6-in)27.Networking-redirect(ICMPv4-in)28.Networking-address mask request(ICMPv4-in)29.Network discovery30.Netlogon service31.Mywifidhcpdns32.Media center extenders33.Key management service34.iSCSI service35.Homegroup36.Firefox(c/program files/mozilla firefox)галочка стоит нужна37.File and printer sharing38.Distributed transaction coordinator39.Core networking40.Connect to a network projector41.Branchcache-peer discovery(uses WSD)42.Branchcache-hosted cache server(uses HTTPS)43.Branchcache-hosted cache client(uses HTTPS)44.Branchcache-content retrieval(uses HTTP)

- Андрей

При попытки выхода на почтовый ящик в поисковике yandex или mail.ru включается, что страница или объект недоступен. Включение удается после нескольких попыток

- Борис

У меня Windows 7. Начало всплывать окно «Отключить расширенное ведение журналов РСАРы». Никак не получается. Помогите решить проблему.

- Allama

Не проходит соединение со скайпом при включенном брандмаузере

- Джон

Чтобы узнать все о настройках брандмауэра, нужно понимать его задачи и цели. Попробуем определиться с понятиями «брандмауэр» и «файрвол», есть ли у них отличия и схожие черты. Разберемся с доступом к сети и настройкой серверов.

Что это?

Прежде чем сделать краткий обзор на брандмауэр, нужно узнать, что такое межсетевой экран. Это условная программа, которая относится к компьютерной сети. Она работает с контролем сетевого трафика и его фильтрацией. Для этого в программно-аппаратной части есть определенный набор правил.

Именно брандмауэр является этим сетевым экраном. С немецкого языка слово переводится, как «противопожарная стена». Часто пользователи не могут отличить брандмауэр от файрвола. Это неудивительно, поскольку и первый, и второй являются межсетевыми экранами. Разница лишь в том, что брандмауэр - это немецкий термин, а файрвол - английский.

Версия от Windows

Начиная с версии Windows XP, разработчик внедрил в операционную систему межсетевой экран. Так стали доступны настройки брандмауэра. Это не значит, что подобного программного элемента до этого не было. Ранее была выпущена версия Internet Connection Firewall. Но главным преимуществом новинки стало наличие контроля за доступом программ в сеть.

Опасность

Старый файрвол входил в компьютерную систему, но по умолчанию был отключен из-за ошибок совместимости. Настройки этого межсетевого экрана были доступны в конфигураций сети, а значит, становились сложно досягаемыми для некоторых пользователей. С 2003 года произошел ряд атак компьютерных червей. Это было связано с системной уязвимостью.

В 2004 атаки продолжались, что приводило к молниеносным заражениям системы. Чтобы исправить это, нужно было доработать файрвол. Так стал популярным «Брандмауэр Windows».

Новинка

В новый межсетевой экран встроили журнал безопасности, который собирал данные по «айпи»-адресам и соединениям по сетям домашним, служебным, а также в Интернете. Этот сервис практически не обновлялся с момента выхода. Поэтому все настройки каких-либо параметров подходят как для старых операционных систем, так и для новых версий.

Сейчас настройки брандмауэра можно осуществлять в «Центре обеспечения безопасности», поскольку этот файрвол является его частью.

Включение/отключение

Чтобы производить настройки доступа брандмауэра, нужно понимать, как включать или отключать его. Конечно, отключать его не рекомендуется, поскольку это поставит под вопрос безопасность системы. Но иногда отключение необходимо для того, чтобы активировать работу антивирусника.

Большинство подобных программ имеют встроенный файрвол. Чтобы избежать конфликтов с совместимостью, встроенный брандмауэр отключают. Если же скачиваемый антивирусник не имеет файрвола, тогда версию от «Виндовс» можно и оставить.

Чтобы начать работу с этим программно-аппаратным элементом Сети нужно открыть его. Как обычно, есть несколько способов. Можно просто ввести его название в строку поиска системы. У вас будет список из нескольких вариантов. Лучше выбрать «Брандмауэр Windows».

Еще один вариант подхода к этому сервису - это переход через «Панель управления». Для этого нужно нажать «Пуск», в правом столбике найти «Панель управления», откроется окно. Посмотрите на правый верхний угол, где есть строка «Просмотр» и выберите там «Крупные значки». Перед вами появится список, в котором вы и найдете фирменный файрвол.

Откроется новое окно, где и можно осуществлять настройки брандмауэра. В левом столбике будет строка «Отключить или включить брандмауэр». Имеется выбор для домашней сети и общественной. Тут же легко отключать уведомления о блокировке приложения. Нужно обязательно поставить галочку, чтобы программа тут же оповестила вас о вредоносной утилите.

Блокировка доступа

Некоторые проблемы с доступом к Сети связанные именно с брандмауэром. Возможно вы не разобрались с работой антивирусника и запретили доступ к сети. В настройках брандмауэра можно его восстановить. Снова в левом столбике, переходим по строке «разрешить запуск программы или компонента через брандмауэр».

Перед вами откроется новое окно. В нем будет список программ, которым заблокирован или открыт доступ к Сети. Нужно просто поставить галочки там, где это необходимо. К примеру, здесь можно найти браузер, который не переходит на сайты и дать ему разрешение на это.

Если вам нужно разрешить доступ к Сети в настройках брандмауэра программе, которой нет в списке, сделать это нетрудно. Достаточно под табличкой, в которой есть утилиты, найти кнопку «Разрешить другую программу». После чего появится дополнительный список приложений, из которых можно добавить другой браузер либо софт, который нуждается в доступе к Сети.

Помните, что чем больше в файрволе подобных разрешенных программ, тем менее безопасной становится ваша работа. Порты, которые открываются, перестают контролироваться системой и могут пропустить вредоносные утилиты.

Расширенные

Чтобы появилось больше возможностей для настройки доступа, можно воспользоваться дополнительными параметрами. В этой строке можно корректировать сетевые профили. Используется по умолчанию три варианта:

- Профиль домена - это вариант для ПК, подключенных к домену.

- Частный - нужен в качестве «моста» к частной Сети, это может быть как домашнее подключение, так и рабочее.

- Общий - нужен для подключения к публичной Сети.

Тут же можно работать с правилами для подключений разного типа. Возможно, вам необходима настройка сервера. Брандмауэр легко работает с входящими или исходящими подключениями. Для этого в дополнительных параметрах необходимо выбрать нужный пункт и кликнуть по нему, выбрав «Создать правило».

Откроется специальное окошко, в котором будет несколько шагов. В каждом все подробно описано. Правила делятся на несколько типов. Если используется правило для программы, тогда возможно настроить доступ определенного софта к Сети. Если для порта, тогда происходит разрешение или запрет для него, ряда портов или протокола.

Также можно выбрать предопределенное или настраиваемое правило. Далее, настройка более чем понятна. Указываете путь к программе, выбираете открытый или закрытый доступ. Также настраиваете разрешение или запрет для определенного типа сетей. Даете имя своему профилю и на этом настройка закончена.

Если нужна более тонкая настройка, к примеру, запрет всем софтам подключаться к обозначенному «айпи» или порту либо создание списка «белых» адресов, выбирайте настраиваемые правила.

9.2KСеть - источник полезной и интересной информации. Но Всемирная паутина может быть довольно опасной - мы постоянно слышим о взломах корпоративных сетей и о краже банковских счетов. Неплохой преградой на пути хакеров являются брандмауэры - программы, которые блокируют несанкционированную передачу информации по Сети и препятствуют запуску вредоносных программ.

Мало кто сегодня не слышал об угрозах, существующих в виртуальном пространстве. Пока еще остается непреложным тот факт, что компьютер, подсоединенный к сети Интернет, может подвергнуться реальным атакам. К сожалению, нередко встречаются неадекватные или незаконопослушные люди (часто в одном лице), патологически не способные существовать без того, чтобы не портить жизнь другим. Тех из них, которые разбираются в компьютерах и знают, как получить удаленный доступ к файлам, называют хакерами. Чтобы защититься от них, нам прежде всего нужен хороший брандмауэр.

Перечислим основные опасности, существующие в Сети:

- Приложения-нарушители могут «поселиться» и запускаться на вашем компьютере незаметно для вас (например, ActiveX или Java-апплеты, внедренные в web-страницу, которую вы просматриваете). Эти приложения могут выполнить любую операцию на вашем компьютере, в том числе переслать файлы с вашей частной информацией другим компьютерам или вообще удалить данные из вашей системы.

- При неправильной настройке системы другие компьютеры могут получить доступ к вашим файлам напрямую, без загрузки специального программного обеспечения.

- Некоторые виды информации (cookies или referrers) могут быть размещены на вашем компьютере таким образом, что заинтересованные лица смогут следить за вашими действиями в Сети и будут знать о ваших интересах.

- Троянские кони также представляют угрозу компьютеру. «Троянцы» - это программы, используемые хакерами, которые раскрывают вашу частную информацию (пароли, реквизиты, номера кредитных карт). Одно из главных различий между «троянцем» и вирусом - это то, что вирус действует на компьютере автономно, а троянский конь напрямую управляется взломщиком из Сети.

- Интернет-черви обычно проникают в компьютер вместе с почтой, в виде вложений. Некоторые почтовые программы открывают вложения самостоятельно. Неопытные пользователи, не осознавая угрозы, открывают вложения сами. Если открыть такое послание хотя бы один раз, то выполняющийся «червь» начнет стремительно поражать систему.

- Масса ненужного трафика в виде баннеров и сообщений снижает пропускную способность компьютера. Хотя эти объекты не могут нанести прямой вред данным, они значительно замедляют скорость соединения, особенно осуществленного посредством телефонной линии.

- Шпионские программы во многом похожи на «троянцев». Они собирают сведения о ваших интересах (посещаемые сайты, установленное программное обеспечение и т.д.) без вашего ведома и согласия.

В настоящее время большинство локальных вычислительных сетей (ЛВС) подключены к сети Интернет. Однако отсутствие эффективных средств защиты информации в существующих сетевых протоколах приводит к различным нарушениям целостности передаваемых данных. Поэтому расширение спектра и повышение требований к уровню конфиденциальности сетевых приложений обусловливает необходимость использования специальных технических средств разграничения доступа к информационным ресурсам и контроля обмена данными между различными компьютерными сетями.

В качестве таких средств защиты широко применяются межсетевые экраны, называемые в англоязычной литературе firewall.

Общее описание брандмауэров

Брандмауэр (firewall, межсетевой экран) - это система, позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения информации из одной части в другую. Брандмауэры представляют собой целый класс систем, порой сопоставимых по сложности с операционной системой. Классифицировать их можно по исполнению: программные, аппаратные и смешанного типа (аппаратно-программного); по компонентной модели: локальные (работающие на одном хосте) и распределенные (distributed firewall). Однако самой «полезной» является классификация с точки зрения уровня, на котором функционируют брандмауэры: пакетный уровень, прикладной, уровень соединения.

Разбивка на уровни является условной, что подразумевает возможность работы отдельно взятого брандмауэра более чем на одном уровне одновременно. Можно сказать, что практически все современные брандмауэры функционируют сразу на нескольких уровнях, стремясь расширить функциональность и максимально использовать преимущества работы по той или иной схеме. Такая технология получила название Stateful Inspection, а брандмауэры, работающие по смешанной схеме, называются Stateful Inspection Firewall.

Пакетный уровень

Работа на пакетном уровне заключается в фильтрации пакетов. Решение о том, пропускать данный пакет или нет, принимается на основе следующей информации: IP-адреса, номера портов отправителя и получателя, флаги. По сути, задача администратора сводится к составлению простенькой таблицы, на основании которой осуществляется фильтрация.

Преимущества пакетного уровня:

— низкая стоимость;

— высокая производительность.

Недостатки:

— сложность конфигурирования и поддержки;

— отсутствие дополнительных возможностей;

— рухнувшая сеть остается открытой (не защищенной);

— не защищены от фальсификации IP- и DNS-адреса.

Прикладной уровень

Фильтрация на уровне пакетов, конечно, очень проста, но нередко ее бывает явно недостаточно. Информации сетевого и транспортного уровня модели OSI иногда не хватает для эффективной работы, что обусловливает существование систем, работающих на самом верхнем уровне - прикладном. Фактически брандмауэры данного уровня предоставляют собой несколько отдельных подсистем (так называемых application gateways - серверов прикладного уровня), по числу обслуживаемых сервисов. Между пользовательским процессом и нужным сервисом возникает посредник, пропускающий через себя весь трафик и принимающий в рамках установленной политики безопасности решение о его легитимности.

Как правило, современные брандмауэры поддерживают практически весь спектр существующих сервисов - HTTP, FTP, SMTP, POP3, IMAP, Telnet, Gopher, Wais, Finger, News, - позволяя либо полностью блокировать тот или иной сервис, либо же ввести некоторые ограничения.

Такая схема работы обеспечивает ряд дополнительных возможностей в области безопасности: во-первых, маскируется структура защищаемой сети; во-вторых, появляется возможность более гибко управлять доступом - например через предоставление разных прав отдельным категориям пользователей и т.д.

Преимущества прикладного уровня:

— маскировка защищаемой сети;

— широкие возможности (усиленная аутентификация, детальное протоколирование);

— рухнувшая сеть остается заблокированной (защищенной).

Недостатки:

— высокая стоимость;

— низкая производительность.

Уровень соединения

Шлюз на уровне соединения представляет собой систему, транслирующую соединения вовне. При установлении доступа пользовательский процесс соединяется с брандмауэром, который, в свою очередь, самостоятельно устанавливает соединение с внешним узлом. Во время работы брандмауэр просто копирует входящую/исходящую информацию. По большому счету данный шлюз надо рассматривать не как самостоятельный и самодостаточный механизм, а лишь как специфическое решение некоторых задач (например, для работы с нестандартными протоколами, если необходимо создать систему сбора статистики для какого-то необычного сервиса, предоставить доступ только к определенным внешним адресам, осуществить базовый мониторинг и т. д.).

К сожалению (или к счастью), уже существуют системы, специально предназначенные для обхода такого рода ограничений. Примером может служить программный комплекс AntiFirewall от iNetPrivacy Software. Он позволяет общаться посредством ICQ или IRC, использовать FTP и Usenet, забирать почту с внешних серверов POP3 и IMAP (возможность отправки не предоставляется). Способ обхода незатейлив: трафик туннелируется в протокол HTTP (который, как правило, не блокируется), а конвертация происходит на внешних прокси-серверах, которые устанавливают соединения с необходимыми службами по соответствующим протоколам. Такая схема также дополнительно предоставляет следующую возможность: IP-адрес пользователя маскируется, обеспечивая определенную анонимность.

Функции брандмауэров

Идеальный персональный брандмауэр должен выполнять шесть функций:

- Блокировка внешних атак В идеале брандмауэр должен блокировать все известные типы атак, включая сканирование портов, IP-спуффинг, DoS и DDoS, подбор паролей и пр.

- Блокировка утечки информации Даже если вредоносный код проник в компьютер (не обязательно через сеть, а, например, в виде вируса на купленном пиратском CD), брандмауэр должен предотвратить утечку информации, заблокировав вирусу выход в сеть.

- Контроль приложений Неизбежное наличие открытых дверей (то есть открытых портов) является одним из самых скользких мест в блокировке утечки информации, а один из самых надежных способов воспрепятствовать проникновению вирусов через эти двери - контроль приложений, запрашивающих разрешение на доступ. Кроме банальной проверки по имени файла, весьма желательна проверка аутентичности приложения.

- Поддержка зональной защиты Работа в локальной сети часто подразумевает практически полное доверие к локальному контенту. Это открывает уникальные возможности по использованию новейших (и, как правило, потенциально опасных) технологий. В то же время уровень доверия к Интернет-контенту значительно ниже, а значит, необходим дифференцируемый подход к анализу опасности того или иного содержания.

- Протоколирование и предупреждение Брандмауэр должен собирать строго необходимый объем информации. Избыток (равно как и недостаток) сведений недопустим. Возможность настройки файлов регистрации и указания причин для привлечения внимания пользователя приветствуются.

- Максимально прозрачная работа Эффективность и применяемость системы часто обратно пропорциональны сложности ее настройки, администрирования и сопровождения. Несмотря на традиционный скепсис в отношении «мастеров» (wizards) по настройке и прочих буржуйских штучек, даже опытные администраторы не пренебрегают ими просто в целях экономии времени.

Недостатки брандмауэров

Нельзя забывать и об обратной стороне медали, о недостатках, причем не отдельных решений, а всей технологии в целом.

Разрозненность систем защиты

Это одна из самых важных проблем, решить которую пытаются немало поставщиков, но пока без особого успеха. Во многих брандмауэрах отсутствует защита от саботажа со стороны авторизованных пользователей. Этот вопрос можно рассматривать с этической, социальной или любой другой точки зрения, но сути дела это не меняет - брандмауэры не способны запретить авторизованному пользователю украсть (передать вовне, уничтожить, модифицировать) важную информацию. И хотя уже давно существуют другие решения (например, разграничение доступа и пр.), проблема заключается в разрозненности всех подобных систем, которые по сути должны выполнять одну и ту же функцию. Пока антивирусные программы, системы обнаружения вторжений, разграничения доступа и др. не получат единого центра управления, эффективность каждой из них можно смело делить на два.

Отсутствие защиты для нестандартных или новых сетевых сервисов

Решением здесь в какой-то мере могут служить шлюзы на уровне соединения или пакетные фильтры, но, как уже говорилось, им недостает гибкости. Конечно, существуют определенные возможности по туннелированию нестандартного трафика, например в HTTP, но этот вариант нельзя назвать удобным сразу по нескольким причинам. Есть множество унаследованных систем, код которых переписать невозможно. Однако оставлять их беззащитными тоже нельзя.

Снижение производительности

К счастью, подобные вопросы возникают все реже и реже, особенно у частных пользователей, стремящихся защитить свой ПК или небольшую локальную сеть. В то же время крупные локальные сети по-прежнему генерируют столь емкий трафик, что обычными программными (дешевыми или бесплатными) решениями сеть не прикроешь. Аппаратные решения демонстрируют отличную производительность и масштабируемость, но вот цена (порой исчисляемая десятками тысяч долларов) переводит вопросы их применения в совершенно иную плоскость, так что порой максимум возможного - это выделение специального сервера, «заточенного» исключительно под обслуживание брандмауэра. Естественно, подобное универсальное решение автоматически сказывается на скорости доступа.

Общие принципы настройки Firewall

Конфигурация firewall - предмет достаточно сложный, и обычно все сетевые экраны (firewall) имеют индивидуальную конфигурацию, отражающую специфику работы конкретной информационной системы. Однако здесь следует придерживаться некоторых общих принципов:

- Следует пропускать сквозь себя только те сервисы, которые необходимы для обеспечения требуемой функциональности информационной системы.

- Все, что явным образом не разрешено, должно быть запрещено. Это означает, что все службы, не упомянутые при конфигурации firewall, должны быть запрещены.

- При конфигурации сетевых экранов (firewall) следует вести подробную документацию.

Proxy-сервер (Прокси-сервер)

Proxy-сервер регулирует доступ сотрудников компании к ресурсам Интернета. Он имеет гибкие настройки, позволяющие ограничить доступ пользователей к определенным сайтам, контролировать объем выкачиваемой пользователем из Интернета информации и настраивать возможность доступа в Интернет тех или иных пользователей в зависимости от дня недели и времени суток. Кроме того, proxy-сервер позволяет пользователю не выходить в Интернет со своего адреса, а заменяет при запросах адрес пользователя на свой собственный и посылает запрос уже не от имени реального пользователя сети, а от своего собственного. Это не только помогает скрыть в целях безопасности внутреннюю структуру своей сети, но и позволяет не арендовать дополнительное количество адресов для всех своих сотрудников, а обойтись одним общим адресом для прокси-сервера.

IDS (Система Выявления Атак)

Intrusion Detection System (система выявления попыток проникновения) - комплекс программного обеспечения, который обычно устанавливается на Firewall и предназначен для анализа различных событий, происходящих как на самом компьютере с IDS (Host-based IDS), так и в сети вокруг него (Network IDS). Принцип работы host-based IDS основан на анализе журналов событий системы. В основе работы Network IDS лежит анализ сетевого трафика, проходящего через систему. При выявлении события, квалифицируемого IDS как попытка проникновения, ответственному за безопасность системы посылается сообщение об атаке. Одновременно производится запись в журнале атак. Подобное поведение характерно для пассивных IDS. Если же при определенных типах атак система способна производить ряд действий, направленных на отражение атаки, то она относится к активным IDS .

Система контроля целостности ПО и конфигурации

Для более жесткого контроля за попытками проникновения в систему используется многоуровневая защита. Одним из таких дополнительных уровней является система контроля целостности программного обеспечения. Она контролирует все программное обеспечение на брандмауэре и присылает отчеты обо всех удаленных, вновь появившихся и изменившихся файлах. Таким образом, при малейшем изменении конфигурации шлюза ответственный за его работу получит подробный отчет о том, что и когда было изменено.

Система мониторинга и оповещения о неисправностях

Для максимально быстрого обнаружения неисправностей в компьютерных системах часто применяются системы раннего оповещения о возникающих неисправностях, которые периодически контролируют работоспособность различных сервисов и при любых отклонениях автоматически связываются с обслуживающим систему инженером.

Система удаленного администрирования

Системы удаленного администрирования серверов применяются для устранения неисправностей, конфигурирования систем и выполнения различных рутинных задач в локальной сети (или сети Интернет) без необходимости физического доступа к серверу.

Тестирование Firewall

При необходимости оценить качество защиты своего компьютера можно при помощи специальных тестов. Чтобы выяснить, насколько эффективен ваш Firewall при отражении атак снаружи, полезно прогуляться по указанным ниже ссылкам, после чего будет проведена проверка и выдан отчет. Некоторые тесты повторяются, какие-то требуют регистрации, а есть и такие, что, кроме браузера MSIE, ничего другого не воспринимают. В общем, выберите выбор за вами.

В общем случае брандмауэр (он же фаерволл) - это специализированный аппаратно-программный комплекс, позволяющий минимизировать возможность вредного воздействия извне на вверенном ему участке сети.

Разумеется, более надежную защиту обеспечивают брандмауэры в виде отдельных модулей, которые обычно размещаются в серверной комнате и представляют собой весьма солидное оборудование.

Однако такие комплексы стоят по несколько тысяч долларов и «простые смертные» (в том числе и большинство сисадминов) обходятся готовыми программными решениями, такими как брандмауэр Windows 7.

По сути, брандмауэр выполняет функции КПП на или , где он установлен.

Какой пакет пропустить, а какой заблокировать Brandmauer определяет с помощью правил, заложенных в него заранее. Данные правила варьируются в зависимости от версии ПО, а также пользователи в процессе работы могут настраивать свои правила.

Необходимость создания собственных правил для фаерволла возникает при условии того, что брандмауэр включен, но требуются специальные разрешения для некоторых программ (прежде всего на входящий трафик). Также могут быть наложены ограничения на исходящий трафик.

Техника работы с «бортовым» брандмауэром не сильно изменяется от версии к версии Windows. Итак…

Как включить брандмауэр Windows 7.

Рассмотрим, как самостоятельно подключить и настроить внутренний сетевой экран

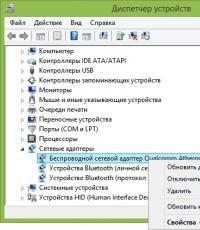

1. Как зайти в брандмауэр windows 7?

Нажмите на клавишу «Пуск» и в меню программ справа выберите «Панель управления».

После этого появится окно Панели управления, где следует выбрать «Брандмауэр Windows»

Появится окно настроек фаерволла. Если брандмауэр отключен, то выглядеть будет он приблизительно вот так.

Справа находится список настроек и сетей, активных на данный момент.

Слева видны пункты настройки брандмауэра.

2. Как запустить брандмауэр windows 7?

Для того чтобы включить брандмауэр следует выбрать пункт «Включение и выключение Брандмауэра Windows».

В следующем окне выберите пункт «Включение…» для нужных сетей и установите соответствующие маркеры, после чего нажмите «Enter» (или программную кнопку «ОК»).

3. Где находится брандмауэр на windows 7?

Если Firewall был случайно отключен и настройки оповещений безопасности не изменялись, то найти его можно гораздо проще. В панели рабочего стола справа появится флажок, нажав на который вам откроется меню следующего вида:

В данном случае для включения брандмауэра достаточно выбрать соответствующий пункт.

Теперь ваш брандмауэр на windows 7 включен, и окно настроек выглядит так:

Как

настроить брандмауэр windows 7?

Как

настроить брандмауэр windows 7?

Настройка фаервола на Windows 7 заключается в прописывании для него соответствующих правил.

Желательно, сразу же после включение брандмауэра прописать правило исключения для .

Как добавить программу в исключения брандмауэра windows 7?

Для этого выберите первый пункт левого меню - «Разрешить запуск программы…», после чего появится окно настроек:

В следующем списке следует найти необходимую программу, которую вы хотите добавить в исключения брандмауэра windows 7. В данном случае это - MsSE, который является бесплатным антивирусом и в рамках отлично справляется со своими обязанностями.

При необходимости поставьте или уберите галочки в соответствующих строчках и нажмите ОК.

Снова появится окно общих настроек Брандмауэра.

Для более тонкой настройки брандмауэра на Windows 7 следует выбрать пункт меню «Дополнительные параметры», где досконально прописаны все правила для всех соединений. Не рекомендуется настраивать дополнительные параметры без надлежащего опыта. В данной области можно прописать правила вручную.

Рассмотрим пример:

В правой колонке выберите «Правила для исходящих подключений».

В средней колонке отобразятся все доступные правила для входящих подключений.

В левой колонке найдите пункт «создать правило» и кликните по нему.

Появится окно настроек правила.

Слева перечислены «шаги», которые требуется совершить, справа - варианты настроек.

Для настройки правил под конкретную программу нажмите «далее».

В следующем окне потребуется выбрать необходимую программу, если правило не относится ко всем приложениям, установленным на компьютере.

В окне «действия» следует сообщить, разрешаем ли мы или запрещаем соединение в данном правиле, а также настроить дополнительные условия (шифрования, инкапсуляция).

Следующий шаг «Профиль» предопределяет, при каком профиле сети данное правило будет работать.

Последний шаг - Имя.

Нажмите на кнопку «Готово», и новое правило добавится в настройки брандмауэра на вашем компьютере.

Основной задачей брандмауэра является защита сетевых коммуникаций от несанкционированного доступа как извне, так и изнутри компьютерной сети. Брандмауэры бывают различных типов и размеров и зачастую представляют собой комплекс, фактически установленный на нескольких разных компьютерах. Здесь брандмаузер ( firewall) — это одно или несколько устройств, расположенных между безопасными ( trusted)

внутренними сетями и небезопасными ( untrusted) внешними (такими как Internet), которые исследуют весь протекающий между сетями трафик (см. рис.1).

Рис.1. Брандмауэр в сети

Брандмауэры обладают следующими свойствами:

- Вся связь проходит через брандмауэр.

- Брандмауэр разрешает только санкционированный трафик.

- Брандмауэр способен противодействовать атакам на себя.

Брандмауэр можно рассматривать как буфер между безопасной и небезопасной сетями. Термин брандмауэр ( firewall — огненная стена) происходит от названия строительной технологии, подразумевающей установку огнеупорных перегородок препятствующих распространению огня в случае пожара. По существу это просто барьер. Сетевой брандмауэр — это средство противодействия вторжению из других сетей.

В качестве брандмауэра может выступать маршрутизатор, персональный компьютер, хост или совокупность хостов, специально предназначенных для защиты закрытой сети от расположенных на внешних хостах служб, которые могут нанести вред. Обычно система брандмауэра устанавливается на границе внутренней сети, в точке ее подключения к Internet. Однако брандмауэр может быть расположен и внутри сети, обеспечивая дополнительную, специализированную защиту некоторого ограниченного числа хостов.

Способ защиты безопасной сети зависит как от конструкции брандмауэра, так и от применяемых им правил. В настоящий момент существует четыре основных категории брандмауэров:

- Фильтры пакетов.

- Шлюзы прикладного уровня.

- Шлюзы канального уровня.

- Процессоры проверки пакетов с фиксацией состояния.

Подобно всем остальным программным технологиям брандмауэр обладает жизненным циклом, на протяжении которого происходит его проектирование, разработка иусовершенствование.

Брандмауэр является специализированным средством решения конкретной задачи — выявления несанкционированного трафика, а его применение избавляет от необходимости искать компромисс между степенью защищенности и функциональными возможностями системы.

В общем случае, брандмауэры позволяют уменьшить риск несанкционированных или непреднамеренных действий в системе (например, деятельности хакеров). От каких же именно рисков брандмауэры защищают системы? Корпоративные системы и данные требуют защиты от следующих возможных неприятностей:

Риск нарушения конфиденциальности.

- Риск нарушения целостности данных.

- Риск нарушения доступа.

Основные типы атак

Человеческий фактор ( socialengineering).

Подразумевает завладение нападающим пароля либо сертификата администратора или другого пользователя, обладающего в системе правами, достаточными для доступа к необходимым ресурсам или для выполнения системных операций.

Ошибки программного обеспечения ( softwarebug).

Нападающий, используя дефект программного обеспечения, заставляет приложение или службу выполнить несанкционированные либо непредусмотренные команды. Такие атаки особенно опасны, когда приложение выполняется с расширенными или административными правами. Подобные атаки возможны в случае переполнения буфера ( butteroverflow) и ошибки формата строки ( formatstringvulnerabilities).

Вирусы и/или троянские кони ( Virusesand/ orTrojancode).

Подразумевает запуск вредоносной программы на выполнение законным пользователем. Обычно программу для такой атаки маскируют невинным посланием электронной почты или распространяют при помощи вируса. Будучи запущенной на выполнение, такая программа способна на многое, она может не только открыть доступ чужаку, похитить файлы и/или сертификаты, но и удалить файлы системы.

Плохая настройка системы (poor system configuration).

Нападавший использует ошибки в настройке системы: доступные службы и/или учетные записи. Начинающие администраторы достаточно часто забывают (или не умеют) изменить заданные по умолчанию пароли и учетные записи (как в системе, так и на прикладном уровне), а также не ограничивают доступ к администрационным приложениям и не отключают посторонние и неиспользуемые службы.

Достоинства и недостатки брандмауэров

Брандмауэр — это всего лишь один из фрагментов архитектуры системы безопасности, и, как любой фрагмент архитектуры, он обладает сильными и слабыми сторонами.

Достоинства

- Брандмауэры превосходны в реализации корпоративной политики безопасности.

- Они должны быть настроены так, чтобы ограничить доступ к средствам управления, а к общедоступным ресурсам — нет.

- Брандмауэры позволяют ограничить доступ к определенным службам.

- Например, брандмауэр разрешает свободный доступ к Web-серверу, но запрещает доступ к Telnet и другим демонам, не предназначенным для общего использования. При помощи функций аутентификации большинство брандмауэров способно обеспечить выборочный доступ.

- Брандмауэры являются специализированным средством.

- Следовательно, не придется искать компромисс между степенью защищенности и функциональными возможностями.

- Брандмауэры — превосходные ревизоры.

- Обладая достаточным пространством на диске или возможностью удалённого хранения журналов регистрации, брандмауэр способен регистрировать весь проходящий через него трафик (или только указанный).

- Брандмауэры способны оповестить пользователей о соответствующих событиях.

Недостатки

- Брандмауэры не могут защитить от разрешенного содержимого.

- Брандмауэры защищают приложения и разрешают обычный обмен информацией с этими приложениями (в противном случае от брандмауэров было бы больше вреда, чем пользы). Но если сами приложения обладают дефектами, то брандмауэры их не исправят и не смогут предотвратить атаку, поскольку для брандмауэра вся передаваемая информация вполне допустима.

- Брандмауэры эффективны настолько, насколько эффективны правила, которые они призваны выполнять.

- Набор чрезмерно вольготных правил уменьшит эффективность брандмауэра.

- Брандмауэры бессильны перед человеческим фактором

- Также как и перед уполномоченным пользователем, преднамеренно использующим свои права в злонамеренных целях.

- Брандмауэры не могут ни устранить просчеты администратора, ни заменить плохо разработанную политику безопасности.

- Брандмауэры не противодействуют атакам, трафик которых через них не проходит.

Рис.2. Взаимное расположение безопасных и небезопасных сетей относительно брандмауэра

Чтобы рассмотреть пример фильтрации пакета, создадим набор правил по таким критериям:

- - тип протокола;

- - адрес отправителя;

- - адрес получателя;

- - порт отправителя;

- - порт получателя;

- - действие, которое брандмауэр должен предпринять обнаружив соответствие критерию.