Проприетарное программное обеспечение. Проприетарное программное обеспечение Это UDP - значит, нет гарантии доставки

Предыстория

Давным-давно в далёкой галактике...В 2004"ом жила-была Amicima, Inc. в которой были разработана GPL реализация протокола MFP - MFPNet . Потом они выпустили amiciPhone - одного из конкурентов Skype, но из-за проблем позиционирования дела пошли не очень хорошо. В 2007"ом их приобрели Adobe так как им нужен был хороший протокол вещания реального времени.

А что не так с RTMP ?

RTMP не является протоколом вещания реального времени:- не решается проблема минимизации задержек;

- вещание прекращается при смене адреса устройства;

- TCP значительно увеличивает задержки и раздувает сообщения ненужными проверками доставки;

- нет контроля размера окна.

Предрассудки по поводу RTMFP

Это проприетарный протокол

Adobe решила его опубликовать в виде RFC7016 для того, чтобы подогреть внимание общественности, но как-то обошлось. Как ни странно, это не похоже на кривую спецификацию RTMP и больше напоминает MFP.Сам по себе протокол модульный: обмен сертификатами, шифрование, синхронизация потоков выполнены в виде отдельного профиля. То, что происходит в Flash"е, остаётся в Flash"e. Для разработчиков сторонних решений, типа Cumulus , Flash оставался чёрным ящиком; как-то тихо и незаметно в апреле 2014-го вышел Adobe"s RTMFP Profile for Flash Communication .

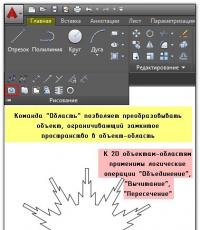

Это UDP - значит, нет гарантии доставки

Достаточно много протоколов реального времени используют UDP, для гарантии доставки добавляют сетевую контрольную сумму и избирательные проверки доставки. Проверяют только то, что обязательно должно прийти, а не всё в подряд. Для аудио/видео контроль доставки пакетов не имеет большего смысла. Размер окна (MTU) обычно максимален и статичен, что повышает вероятность возникновения ситуации проигрывания пустоты с последующим приёмом неактуальных данных при потере пакета.RTMFP нам не нужен - у нас есть WebRTC

WebRTC это не протокол, это браузерная технология - попытка интегрировать SIP с RTP стэком в браузер. Если скрестить в кучу RTP, SRTP, SCTP, RTCP, ZRTP, RTSP - получится RTMFP. Но в ряде случаев у подобных связок есть избыточность и проблемы с адресацией которых нет в RTMFP.У RTMFP есть и проброс через NAT, и контроль размера окна, и метаданные для потоков с контролем избыточности со стороны приложения, и forwarding/redirect сессий, и свой DHT.

Сколько нужно инкапсулировать RTP-подобных протоколов, чтобы это всё реализовать?.. Думаю, где-то 4-5 штук.

Текущая реализация протоколов вещания напоминает ситуацию:

«Существует 6 протоколов, но у них всех есть фатальный недостаток, и мы разработаем ещё один...»

Проходит год.

«Существует 7 протоколов, и у них всех есть фатальный недостаток...»

RTMFP - это не попытка заменить существующие решения. Это попытка их генерализировать, избавится от избыточности и сделать доступными для пользователей.

RTMFP и модель OSI

Итак, давайте рассмотрим, какие уровни модели OSI покрывает RTMFP протокол.Физический и канальный

Эфемерных энергетических флуктуаций от порхающих бабочек тут нет, а так хотелось бы избыточности посредством передачи данных в подпространствах варпа.Сетевой и транспортный

Это IP и UDP multicast.

Тут и Path MTU discovery и Congestion Control, уже в коробке, для каждого конкретного потока. Есть режим передачи данных с выборочной частотой проверкой доставки - проверяем раз в N пакетов. Все пакеты имеют временные метки для замера задержки при доставке. Встроенная кольцевая хэш-адресация конечных точек типа DHT.Уровень представления

Для Flash это, конечно же, AMF3 и инкапсулированный RTMP, но передавать можно любые другие данные.

Безопасность в RTMFP

- Классический обмен ключами по Диффи-Хелману c статическими и эфемерными ключами.

- Cookies и сертификаты в сессиях, с возможностью цифровой подписи пакетов. Правда, по умолчанию неподписанные пакеты считаются валидными

- Для шифрования используется AES128, но можно использовать любой другой блочный алгоритм.

- HMAC-SHA256 или сетевые контрольные суммы.

Где функция-убийца?

Я думаю, все помнят провал трансляции последней презентации нового поп-телефона IPhone 6 Plus?Так вот представьте себе, что один клиент получает входящий поток и транслирует его ещё двум и больше (если возможно), и так - пока позволяет максимально возможная задержка. При этом в дереве клиентов происходят перестановки и сортировки в реальном времени с целью минимизации задержек и оптимизации окна пакета. В итоге можно добиться многократного уменьшения исходящего трафика сервера вещания.

И все его увидят…

Варианты использования

Вещание контента в реальном времени

Собственно, это предназначение самого протокола, и с этой задачей он справляется очень хорошо.

Его можно использовать не только для передачи аудио/видео, но и как основной транспорт в Flash играх.CDN

Это Р2Р и для загрузки файла нужно лишь знать его имя, хэш и размер.

Можно реализовать http2rtmfp шлюз - возможности открываются довольно занимательные.Видео-конференции и чаты

В пост-сноуденовскую эпоху RTMFP - доступный и защищённый Р2Р транспорт. Также основным преимуществом является возможность продолжить вещание при смене сетевого адреса устройства. WebRTC может отвалится при смене соты в 3G/4G. RTP стэк плохо подходит для вещания в подобной среде.Передача данных реального времени внутри приватных сетей

Основным преимуществом для данного варианта использования является возможность гибкой политики маршрутизации, минимизации задержек, опциональной проверки доставки пакетов и встроенные средства приоритезации трафика. Всё это можно настроить индивидуально для каждого конкретного приложения.

Как обстоят дела с существующими решениями на базе RTMFP?

Если кратко - дела обстоят очень плохо. На сегодняшний день из открытых реализаций есть разве что Cumulus. Развивается он очень вяло. Основан не на RFC, а на первых реверсах RTMFP Cirrus 1, так что совместимость с текущим Flash Profile Cirrus 2 довольно сомнительна. В нём реализована большая часть полезностей, в том числе организация избыточности в Р2Р и вещание между устройствами. Есть FMS, но он работает как FMS…Буду рад конструктивным замечаниям.

В комментариях прошу указать аналоги RTMFP, если вам они известны.

Вероятно, вы слышали такую фразу: «вам нужно использовать VPN для защиты вашей конфиденциальности». Теперь вы думаете: «Хорошо, но как работает VPN?»

В интернете много статей которые предлагают использовать какой-то один протокол, но мало кто находил время, чтобы объяснить некоторые из основных технологий VPN. В этой статье я расскажу, какие существуют протоколы VPN, их различия и что вы должны искать.

Что такое VPN?

Прежде чем мы рассмотрим конкретные протоколы VPN, давайте быстро вспомним, что такое VPN.

По сути, VPN позволяет вам получить доступ к общедоступному интернету с помощью частного подключения. Когда вы нажимаете ссылку в Интернете, ваш запрос переходит на правильный сервер, обычно возвращает правильный контент. Ваши данные по существу протекают беспрепятственно с A на B, а веб-сайт или служба могут видеть ваш IP-адрес среди других идентифицирующих данных.

Когда вы используете VPN, все ваши запросы сначала направляются через частный сервер, принадлежащий провайдеру VPN. Ваш запрос направляется от A до C через B. Вы можете получить доступ ко всем ранее доступным вам данным (и в некоторых случаях - к большему числу). Но на веб-сайте или службе есть только данные провайдера VPN: их IP-адрес и т. д.

Существует много применений для VPN, в том числе защитить ваши данные и личность, избежать репрессивной цензуры и шифровать ваши сообщения.

Что такое VPN-протоколы?

Протокол VPN точно определяет, как ваши данные маршрутируются между вашим компьютером и VPN-сервером. Протоколы имеют разные спецификации, предлагая пользователям преимущества в самых разных обстоятельствах. Например, некоторые отдают приоритеты скорости, в то время как другие сосредоточены на конфиденциальности и безопасности.

Давайте рассмотрим наиболее распространенные протоколы VPN.

1. OpenVPN

OpenVPN - это протокол VPN с открытым исходным кодом. Это означает, что пользователи могут проверять исходный код на наличие уязвимостей или использовать его в других проектах. OpenVPN стал одним из важнейших протоколов VPN. OpenVPN имеет открытый исходный код и является одним из наиболее безопасных протоколов. OpenVPN позволяет пользователям защищать свои данные с использованием, по существу, нерушимого шифрования ключей AES-256 (среди прочих), с 2048-битной аутентификацией RSA и 160-битным алгоритмом SHA1.

Помимо обеспечения надежного шифрования, OpenVPN также доступен практически для каждой платформы: Windows, MacOS, Linux, Android, iOS, маршрутизаторов и многого другого. Даже Windows Phone и Blackberry могут его использовать!

Протокол OpenVPN в прошлом подвергался критике из-за низких скоростей. Однако недавние внедрения привели к некоторому ускорению, и внимание к безопасности и конфиденциальности заслуживает внимания.

2. L2TP / IPSec

Протокол туннеля уровня 2 - очень популярный протокол VPN. L2TP является преемником обесцененного PPTP (более подробно см. Ниже раздел PPTP), разработанный Microsoft и L2F, разработанный Cisco. Однако L2TP фактически не обеспечивает никакого шифрования или конфиденциальности.

Соответственно, службы, использующие L2TP, часто связаны с протоколом IPsec безопасности. После внедрения L2TP / IPSec становится одним из наиболее безопасных подключений VPN. Он использует шифрование AES-256 бит и не имеет известных уязвимостей (хотя IPSec якобы был скомпрометирован NSA).

Тем не менее, в то время как L2TP / IPSec не имеет известных уязвимостей, он имеет некоторые небольшие недостатки. Например, по умолчанию протокол использует UDP на порту 500. Это упрощает определение и блокировку трафика.

3. SSTP

Протокол Secure Socket Tunneling Protocol является еще одним популярным протоколом VPN. SSTP обладает одним заметным преимуществом: он полностью интегрирован с каждой операционной системой Microsoft с момента установки Windows Vista с пакетом обновления 1 (SP1). Это означает, что вы можете использовать SSTP с Winlogon или для повышения безопасности - смарт-чип. Кроме того, многие поставщики VPN имеют специальные встроенные инструкции SSTP для Windows. Их можно найти на веб-сайте поставщика VPN.

SSTP использует 2048-битные SSL / TLS-сертификаты для аутентификации и 256-битные SSL-ключи для шифрования. В целом, SSTP достаточно безопасен.

SSTP является, по сути, проприетарным протоколом Microsoft. Это означает, что никто не может полностью проверить базовый код. Тем не менее, большинство из них по-прежнему считают SSTP безопасным.

Наконец, SSTP имеет встроенную поддержку систем Windows, Linux и BSD. Android, macOS и iOS поддерживают сторонние клиенты.

4. IKEv2

Internet Key Exchange (Интернет обмен ключами) версии 2 - еще один протокол VPN, разработанный Microsoft и Cisco. IKEv2 сам по себе является протоколом туннелирования, обеспечивающим сеанс обмена безопасными ключами. Поэтому (как и его предшественник), IKEv2 часто сопрягается с IPSec для шифрования и аутентификации.

Хотя IKEv2 не так популярен, как другие протоколы VPN, он имеет множество решений для мобильных VPN. Это связано с тем, что он умеет повторно подключаться в моменты временной потери интернет соединения, а также во время сетевого коммутатора (например, от Wi-Fi до мобильных данных).

IKEv2 - это проприетарный протокол с собственной поддержкой устройств Windows, iOS и Blackberry. Для Linux доступны версии с открытым исходным кодом, а поддержка Android доступна через сторонние приложения.

К сожалению, в то время как протокол ikev2 отлично подходит для мобильной связи, есть веские доказательства того, что американское АНБ активно эксплуатируя его недостатки, чтобы подорвать трафик IPSec.

5. PPTP

Протокол туннелирования «точка-точка» является одним из старейших протоколов VPN. Он по-прежнему используется в некоторых местах, но большинство служб давно обновлены до более быстрых и безопасных протоколов.

PPTP был введен еще в 1995 году. Он был фактически интегрирован с Windows 95, разработанный для работы с коммутируемыми соединениями. В то время это было чрезвычайно полезно.

Но технология VPN прогрессировала, и PPTP больше не защищен. Правительства и преступники давно нарушили шифрование PPTP, сделав любые данные, отправленные с использованием протокола незащищенными.

Однако он еще не совсем мертв.... Понимаете, некоторые люди считают, что PPTP дает лучшие скорости соединения, именно из-за отсутствия функций безопасности (по сравнению с современными протоколами). Таким образом, он по-прежнему используется, так как пользователи просто хотят смотреть Netflix из другого местоположения.

Подведем итог протоколов VPN

Мы рассмотрели пять основных протоколов VPN. Давайте быстро подытожим их плюсы и минусы.

OpenVPN: имеет открытый исходный код, предлагает самое сильное шифрование, подходящее для всех видов деятельности, имеет немного более медленное время соединения.

L2TP / IPSec: широко используемый протокол, хорошие скорости, но он легко блокируется из-за зависимости от одного порта.

SSTP: хорошая безопасность, трудно блокировать и обнаруживать.

IKEv2: быстрый, удобный для мобильных устройств, с несколькими реализациями с открытым исходным кодом (потенциально подрывается АНБ).

PPTP: быстрый, широко поддерживаемый, но полный дыр в области безопасности, используется только для потоковой передачи и основного просмотра веб-страниц.

Для обеспечения полной безопасности и спокойствия выберите поставщика VPN, который предлагает вам выбор протокола. Кроме того, вы можете использовать платные VPN-решения, такие как ExpressVPN, а не бесплатный сервис. Когда вы платите за VPN, вы покупаете услугу. Когда вы используете бесплатный VPN, вы понятия не имеете, что они могут сделать с вашими данными.

Какой VPN-протокол вы обычно используете? Предлагает ли ваш VPN-провайдер выбор? Расскажите это в комментариях!

Недостаточно). Правообладатель проприетарного ПО сохраняет за собой монополию на его использование, копирование и модификацию, полностью или в существенных моментах. Обычно проприетарным называют любое несвободное ПО, включая полусвободное .

Рассматриваемое понятие не связано напрямую с понятием коммерческого программного обеспечения .

Этимология

FSF

Термин «проприетарное программное обеспечение» используется FSF (фондом свободного ПО) для определения программного обеспечения, которое с позиции Фонда не является свободным . .

Полусвободное программное обеспечение

Свободное ПО, которое разрешает практически неограниченное использование, распространение и изменение (в том числе с распространением изменённых версий) ПО в некоммерческих целях, Фонд СПО ранее называл полусвободным . Как и и Debian , Фонд СПО считал данные условия неприемлемыми для свободного ПО, но отличал полусвободное ПО от собственнического. «Проприетарное ПО» и «полусвободное ПО» вместе назывались «несвободным ПО». Позже FSF отказался от понятия «полусвободного ПО», и начал использовать термин «проприетарное ПО» для всего несвободного ПО .

Средства ограничений

Предотвращение использования, копирования или модификации могут быть достигнуты правовыми и/или техническими средствами.

Технические средства включают в себя выпуск только машинно-читаемых двоичных файлов , ограничение доступа к читаемому человеком исходному коду (закрытый исходный код), затруднение использования собственноручно сделанных копий. Доступ к закрытому коду обычно имеют сотрудники компании-разработчика, но могут применяться и более гибкие условия ограничения доступа, в которых предоставление исходного кода разрешено партнёрам компании, техническим аудиторам или другим лицам в соответствии с политикой компании.

Правовые средства могут включать в себя коммерческую тайну , авторское право и патенты .

Правовая охрана

Правовая охрана компьютерных программ возможна по двум разным правовым режимам - режимом, применяемым к литературным произведениям, и режимом, применяемым к патентам. В первом случае программа идентифицируется (и охраняется) по тексту кода, во втором - по критериям патентоспособности, применяемым для изобретений (то есть нужно доказать «инновационность», «оригинальность» и «неочевидность», а также возможность решения существующей технической проблемы и коммерческую пригодность).

Правовая охрана компьютерных программ основывается на положениях ряда международных соглашений и конвенций. Впрочем, почти все они в той или иной степени (как то Парижская, Бернская, Римская конвенции и Вашингтонский договор) инкорпорированы в тексте Соглашения ТРИПС , администрируемом Всемирной торговой организацией. Соглашение ТРИПС предусматривает, что компьютерные программы охраняются «подобно охране, литературных произведений в соответствии с Бернской конвенцией (1971)». Впрочем, на практике все чаще используется второй режим охраны проприетарного цифрового контента в виде патента (ст. 27 ТРИПС). Например, в США, первый патент на программного обеспечение в США был выдан в 50-х, патент № 3,380,029 от. выданный Мартину Готсу (Martin A. Goetz) . Однако полноценная правовая доктрина патентования компьютерных программ в США была сформирована лишь в 1980-х в результате ряда судебных прецедентов (Gottschallk v. Benson; Diamond v. Diehr.), которые выработали специальные критерии, применимые для патентования компьютерных программ. До этого времени нельзя говорить о патентовании компьютерных программ в США как об отлаженной процедуре. Одним из последних патентов на компьютерную программу был патент, выданный 6 января. № US 9,230,358 B2, которым охраняется метод, система и компьютерная программа визуализации виджетов. В ЕС патентование компьютерных программ основано на положении ЕПК, которое было уточнено рядом решений Европейского патентного офиса. В деле № T258/03 (Hitachi / Auction method) от 21.04.2004 г. Апелляционная палата Европейского патентного офиса указала, что ст. 52 (1) и 52 (2) ЕПК не запрещает патентование компьютерных программ, однако не каждое «техническое решение» может быть запатентовано. По мнению представителей патентного офиса, применение «технических средств» для решения проблемы вполне понятно, однако предполагает необходимость дополнения «технического решения» «инновационным».

Типичные ограничения проприетарного ПО

Существует большое количество различных бизнес-моделей , и компании, занимающиеся разработкой проприетарного программного обеспечения, составляют собственные лицензионные соглашения в соответствии с ними. Наиболее типичные ограничения проприетарного ПО приведены ниже.

Ограничение на коммерческое использование

Существует огромное количество программных продуктов, разрешающих бесплатное использование в некоммерческих целях для частных лиц, медицинских и учебных заведений, для некоммерческих организаций и т. д., однако они требуют оплаты в случае использования программного продукта с целью извлечения прибыли. Такое программное обеспечение очень популярно и широко используется, а за счёт своей бесплатности имеет хорошую техническую поддержку со стороны специалистов, у которых отсутствует необходимость дополнительных затрат на обучение.

Ограничение на распространение

Этот вид ограничений сопровождает обычно крупные программные проекты, когда правообладатель требует оплаты за каждую копию программы. Обычно с таким ограничением используются программные продукты, ориентированные на узкий «профессиональный» сегмент рынка или у программного обеспечения, требующегося большому числу пользователей. Примером может служить пакет программ Adobe CS6 или операционная система Windows 8 .

Ограничение на изучение, модификацию и т. п.

Этот вид ограничения используется только в программных пакетах с закрытыми исходными кодами и может запрещать или ограничивать любую модификацию программного кода, дизассемблирование и декомпиляцию .

Проприетарность «по умолчанию»

По правовым и техническим причинам ПО по умолчанию обычно является проприетарным.

ПО на компилируемых языках используется в виде, не предназначенном для редактирования, то есть без исходных текстов. Автор может не распространять исходные тексты по привычке или считать их недостаточно качественными, чтобы было прилично их показывать.

Из-за разнообразия лицензий автору может быть трудно выбрать лучшую.

Среди сторонников свободного ПО существуют различные мнения о важности свобод пользователя по отношению к ПО, которое исполняется только на удалённой системе (серверное ПО, которое не подпадало под копилефтные условия GNU GPL , из-за чего появилась Affero GPL), или как будто «в Интернете», но на самом деле каждый раз загружается для исполнения в компьютер пользователя (например, скрипты с веб-сайтов, занимающие порой сотни килобайтов при нечитаемо укороченных именах функций), или алгоритмам, реализованным в виде аппаратного обеспечения (что уменьшает долю обычного несвободного ПО , но не делает свободнее его пользователя ). См. GNU AGPL , открытое аппаратное обеспечение , GNUzilla (веб-браузер с дополнением, блокирующим выполнение нетривиальных несвободных JavaScript ‐программ).

Примечания

- Proprietary Яндекс-словари

- Так как коммерческое ПО может быть свободным: Some Confusing or Loaded Words and Phrases that are Worth Avoiding (англ.) . Free Software Foundation . Проверено 1 декабря 2008. Архивировано 3 февраля 2012 года.

17 июля, 2017 , BIS Journal №3(26)/2017

Сравнение технологий и протоколов защищенного доступа

VPN является неотъемлемой частью всех систем информационной безопасности, в том числе тех, которые обеспечивают защиту информационных систем финансовых организаций. Эта технология является самым простым, понятным и доступным способом безопасно объединить территориально распределенные площадки и надежно защитить информацию при передаче по сетям общего пользования.Существует множество сценариев применения VPN: организация взаимодействия между удаленными офисами, подключение удаленных сотрудников или клиентов, подключение банкоматов, доступ к ЦОД-ам, в которых сосредоточены ресурсы информационных систем банка. Кроме задачи обеспечения взаимодействия, в ряде случаев, VPN позволяет сформировать четкий периметр защиты и обеспечить доступность сегментов информационной системы.

Однако, прежде чем приступить в выбору конкретного поставщика решения, нужно и важно понимать, какие технологии VPN существуют и каково различие между ними.

ПРОПРИЕТАРНЫЕ ПРОТОКОЛЫ

Все протоколы для передачи данных разделяются на две категории.

Первая категория, о которой пойдет речь - проприетарные (закрытые) протоколы и технологии, являющиеся интеллектуальной собственностью отдельных компаний. Преимущества такого подхода в том, что технология может быть относительно быстро доработана под требования производителя оборудования или желание конкретного заказчика. Однако, есть и ряд минусов.

Во-первых, для заказчика велика вероятность стать объектом исследований и технических доработок за свои же деньги. Для того, чтобы снизить риск появления архитектурных ошибок, необходимо максимально полно отработать новую технологию с привлечением как можно более широкого круга экспертов. К сожалению, база заказчиков российских вендоров, использующих проприетарные протоколы, не всегда позволяет это сделать. К слову, зарубежные лидеры ИТ рынка не идут путем создания проприетарных протоколов. Они развивают функциональные возможности общепринятых протоколов, открывают доступ к своей технологии и делают ее публичной, доступной для других производителей.

Во-вторых, существенным недостатком является то, что нестандартный дизайн продукта и недокументированное поведение устройств могу поставить заказчика в зависимость от поставщика продуктов. Если качество сервиса или услуг перестанет устраивать заказчика, переход с проприетарного протокола на другой может быть крайне затратным, либо вообще невозможным без полной перестройки системы безопасности. В лучшем случае заказчик сможет рассчитывать на использование бу аппаратных платформ, на которые можно будет поставить новое программное обеспечение. Специалисты компании «С-Терра СиЭсПи» уже имели опыт установки своего VPN-шлюза на платформы компании Stonesoft (которая хоть и использовала стандартные протоколы, но, как известно, прекратила активную деятельность на рынке сетевой безопасности в России).

В-третьих, любой нестандартный дизайн создает проблемы при поиске неисправности или неправильной работе устройств. Необходимо иметь в штате людей, знающих особенности поведения как стандартного оборудования, так и специфику работы технологий конкретного производителя.

И в-четвертых, нужно учитывать тот факт, что проприетарный протокол имеет минимальные шансы для получения совместимости с другими производителями.

ПУБЛИЧНЫЕ ПРОТОКОЛЫ

Вторая категория - это публичные (или стандартные) протоколы, которые могут применяться в оборудовании, произведенном различными вендорами. Описание этих технологий приводится в специальных документах (Request for Comments, RFC) организации инженерного совета Интернета (Internet Engineering Task Force, IETF). Их создают и дополняют лучшие эксперты отрасли. Для VPN из публичных протоколов наиболее часто используются IPsec и SSL в различных вариациях.

SSL (TLS)

Это семейство протоколов предназначено для обеспечения удаленного клиентского доступа и ориентировано на конкретные пользовательские приложения. Существует несколько вариантов использования SSL (TLS):

Бесклиентский режим. В этом режиме используется односторонняя аутентификация сервера на клиентской стороне. При этом пользователю не требуется устанавливать специализированное клиентское ПО для защиты трафика, а достаточно иметь на АРМ-е только криптопровайдер. Работа в таком режиме возможна только с Web-приложениями, причем в российских реалиях есть привязка к не самому популярному браузеру Internet Explorer. Такой режим работы подходит, например, для ограниченного перечня сценариев защищенного доступа к web-порталу.

Клиентский режим.

Если требуется обеспечить доступ к какому-либо другому приложению, используется специальный SSL (TLS)-клиент. В этом режиме есть возможность использовать двухстороннюю аутентификацию.

Одним из главных преимуществ протокола является отсутствие или минимальная необходимость персональной настройки клиента. Однако, в случае если на рабочую станцию будет установлено новое ПО или появится новый сервис, к которому требуется доступ, пользователь должен будет добавить эти параметры в настройки клиента.

Также нужно учитывать особенность, что стандартный SSL работает на уровне приложения и не может защитить трафик от сетевого оборудования или от сегментов сети. Решить эту задачу может протокол DTLS, но он тоже имеет клиент-серверную модель и слабо распространен среди российских производителей.

IPsec работает на более низком уровне модели OSI, и для его работы не требуется поддержка со стороны приложений. Он отлично подходит для создания защищенных соединений как между филиалами в территориально распределенной сети, так и для организации защищенного удаленного доступа.

За счет работы протокола на сетевом уровне, для работы VPN не требуется вносить изменения в ПО на рабочих местах. Все пользовательские приложения работают "прозрачно" и не знают про существование VPN. Протокол всегда осуществляет двухстороннюю аутентификацию.

При реализации удаленного доступа требуется персонализированная настройка клиента для каждой конкретной рабочей станции. При этом клиент защищает все сетевые взаимодействия между АРМ-ом и удаленной сетью. Следовательно, необходимость наличия на рабочих местах пользователей средств защиты от несакционируемого доступа к АРМ является более актуальной, чем в случае SSL.

IPsec является самым известным протоколом для построения VPN и продолжает развиваться. Появилась вторая версия протокола распространения ключей IKE, стек протоколов является частью стандарта IPv6.

Кроме вышеперечисленного, у стандартных протоколов IPsec и SSL (TLS) есть определенные преимущества именно в российских реалиях. Речь идет про деятельность технического комитета по стандартизации “Криптографическая защита информации” (ТК 26) в области выработки рекомендаций по использованию единообразных узлов замены и параметров эллиптических кривых в российских ГОСТах по криптографии, а также их использование в протоколах передачи данных. Эта деятельность уже принесла свои плоды - ряд российских производителей, в том числе компания «С-Терра СиЭсПи», обеспечили совместимость своих сертифицированных решений при использовании протокола IPsec. Безусловно, если бы применялись проприетарные протоколы, таких результатов невозможно было бы достичь. Хотя такие процессы не происходят быстро, у заказчиков появляется перспектива исполнения заветной мечты - появления технической совместимости различных сертифицированных VPN-решений между собой.

Использование стандартных протоколов в разных областях (Syslog, SNMP, Netflow и т.д.) позволяет объединять продукты в единую систему. Например, такая практика является общепринятой при решении задач мониторинга и построения SIEM-систем.

ДЕЛАЕМ ВЫВОДЫ

При выборе стандартного протокола заказчик должен определиться с желаемым сценарием использования. Если ему достаточно защиты лишь отдельных сервисов и важна простота настройки - SSL (TLS), при необходимости полной сетевой связности между объектами - его выбор IPSec.

Вместе с тем, необходимо помнить, что помимо протокола передачи данных, в каждом решении есть большое количество разных технологий и особенностей. Поэтому стоит оценивать и сравнивать продукты в целом, в зависимости от поставленной задачи.

Многие из нас слышали о таком термине, как «проприетарный». Им могли называть что угодно. Оборудование, драйверы, программы. Что же это за термин такой, и что он обозначает? Вообще, это слово пришло к нам из английского языка. В общем смысле «проприетарный» - это продукт, имеющий лицензию. А подробнее значение этого термина мы разберем чуть ниже.

Термин «проприетарный». Значение

Слово «проприетарный» происходит от английского слова proprietary, что означает «личное» или «патентованное». Этот термин используется для обозначения чего-либо «несвободного». Будь то ПО или оборудование. Это значит, что к примеру, имеет некую лицензию. Естественно, за то, чтобы пользоваться лицензионным программным обеспечением, придется платить деньги. Причем в некоторых случаях — деньги немалые.

В случае с оборудованием значение слова «проприетарный» несколько меняется. Этим термином обычно обозначаются некоторые уникальные части оборудования, характеризующие определенного производителя. К примеру, у смартфонов компании Apple присутствуют уникальные и патентованные разъемы для зарядки устройства.

Проприетарное программное обеспечение (ПО)

К проприетарному ПО относятся как драйверы для некоторых устройств, так и В случае с драйверами все понятно, - производитель устройства осуществляет поддержку работоспособности всех функций устройства посредством программного обеспечения с закрытым исходным кодом. В принципе, это правильно. Неизвестно каких бед могли натворить наши всякие любители покопаться в компьютерном «железе» и программах, если бы разработчики открыли исходный код. К тому же ПО для оборудования обычно бесплатно. Стоит приобрести ту же видеокарту, и техническая поддержка в виде драйверов будет доступна постоянно до тех пор, пока сохраняется ее актуальность.

С проприетарным программным обеспечением не все так просто. Ярким представителем компаний, использующих проприетарные лицензии, является компания Adobe с ее «вечным» Photoshop. За пользование продукцией Adobe придется платить серьезные деньги. Да и Microsoft недалеко ушли. За использование фирменной ОС Windows 10, к примеру, придется каждый год отчислять солидную сумму. Сейчас это обычная практика среди крупных производителей программного обеспечения.

Плюсы и минусы проприетарного ПО

Чтобы лучше разобраться в проприетарном ПО, нужно сравнить его плюсы и минусы. Итак, к плюсам можно отнести такие моменты:

- Постоянная техническая поддержка продукта.

- Более стабильная работа по сравнению со свободным ПО.

- Гарантированное отсутствие вредоносных объектов (вирусов).

- Автоматические обновления ПО.

- Качественное использование всех возможностей оборудования.

Все это были плюсы проприетарного ПО. Теперь перейдем к минусам:

- Солидная сумма оплаты за лицензию.

- Проприетарные протоколы работы устройства.

- Зависимость от разработчика.

- Невозможность изменить исходный код.

- Ограничение на распространение ПО.

- Ограничение на модификацию ПО.

Как мы видим, самый большой минус состоит в оплате лицензии за пользование подобным ПО. Остальные минусы несущественны для среднестатистического пользователя. Для таких юзеров «проприетарный» - это оптимальный выбор. Если, конечно, денег не жалко.

Проприетарные драйверы

Проприетарными также бывают и драйверы устройств. В этом случае "проприетарный" означает, что они поставляются от производителя с закрытым исходным кодом. Внесение каких-либо изменений в их структуру невозможно. Обычно такие драйверы актуальны в использующих открытое ПО. Особенно этим грешат свободные «линуксоподобные» системы. Они-то обычно и используют проприетарные драйвера. Ubuntu, к примеру, повально использует и свободные, и «закрытые».

Такие драйверы под Ubuntu отличаются большей стабильностью, чем свободные. Что и неудивительно, ведь в их исходном коде никто не «ковырялся». Но, в отличие от свободных драйверов, пользователям «закрытого» ПО приходится довольно долго ждать свежей обновленной версии. Тут уж приходится выбирать: новизна или стабильность.

Проприетарное оборудование

В случае с оборудованием проприетарный — это не имеющий аналогов. Обычно таким словом обозначают какую-нибудь «фишку» производителя. К примеру, уникальный разъем. Кроме особенной формы, такие разъемы поддерживают и определенные протоколы, к примеру, передачи данных или управления электропитанием.

Проприетарными разъемами для своих девайсов «грешит» компания Apple. У них все подряд патентованное и «закрытое». Если вы вздумаете подключить, к примеру, к iPhone нелицензионное зарядное устройство — ваш девайс может даже сгореть. Такое оборудование обычно производится только с целью содрать с пользователей больше денег. Очевидных плюсов в использовании проприетарных разъемов не наблюдается. На скорость передачи данных или скорость зарядки девайса это никак не влияет.

Заключение

Теперь мы вполне можем понять, что же называют умным словом «проприетарный». Это продукт, который имеет лицензию и конкретного владельца. Использование такого продукта без оплаты невозможно. Кроме того, такие продукты (программное обеспечение и драйверы) имеют закрытый исходный код, и внести изменения в их структуру не получится никакими средствами.

Наш небольшой ликбез закончен. Теперь можно смело выбирать между закрытым и свободным ПО, зная все его плюсы и минусы. Значение слова «проприетарный» теперь нам известно.